Los investigadores de Cyble Research and Intelligence Labs han detectado dos sitios de phishing, utilizados por los villanos para distribuir una pieza particularmente perniciosa de malware conocida con el pintoresco nombre de DarkTortilla. Uno de ellos es una página web falsa de la compañía Cisco y el otro se hace pasar por la aplicación de escritura gratuita de Grammarly.

Este insidioso malware basado en .NET, se puede configurar para entregar varias cargas útiles de software malicioso, y sus funciones lo hacen extremadamente sigiloso.

.NET es una plataforma de desarrollo gratuita, multiplataforma y de código abierto para crear diferentes tipos de aplicaciones tanto de escritorio, web, y también para teléfonos móviles. Se puede ejecutar de forma nativa en cualquier sistema operativo.

También es bastante persistente en los sistemas que compromete.

Para distribuir enlaces a los dos sitios falsificados, los perpetradores de la campaña están utilizando correos electrónicos de phishing y anuncios en línea

Si los usuarios desprevenidos siguen el enlace al sitio web falsificado de Grammarly, y hacen clic en el botón «Obtener Grammarly», terminan descargando un archivo malicioso llamado «GnammanlyInstaller.zip».

Este archivo .zip contiene un instalador malicioso disfrazado de ejecutable de Grammarly, que descarga un archivo DLL cifrado de un servidor remoto controlado por el atacante.

El ejecutable .NET descifra el archivo DLL y lo carga en la memoria del sistema comprometido, donde puede llevar a cabo una gran variedad de actividades maliciosas.

En el caso de Cisco, el sitio de phishing parece la página de descarga de la aplicación Secure Client VPN.

Cuando un usuario hace clic en el botón para descargar el producto, termina obteniendo un archivo VC ++ malicioso de un servidor remoto controlado por el atacante.

El malware desencadena una serie de acciones que terminan con DarkTortilla instalado en el sistema comprometido.

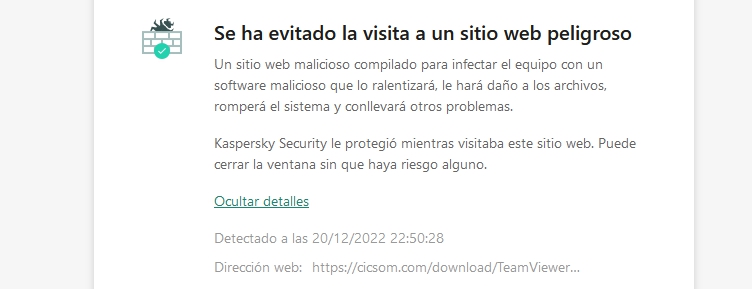

La buena noticia es que la URL maliciosa ya se encuentra en la base de datos de algunas soluciones de seguridad.

En ambos casos, DarkTortilla puede actuar como un cargador de primera etapa para instalar malware adicional.

Por ejemplo, cosas tan infames como Remcos, BitRat, WarzoneRat, AgentTesla, Snake Keylogger, LokiBot, QuasarRat, NetWire y DCRat.

Los investigadores de Cyble descubrieron que para garantizar su persistencia en un sistema infectado, DarkTortilla coloca una copia de sí mismo en la carpeta de inicio del sistema.

También crea una entrada en el registro:

(HKEY_CURRENT_USER\SOFTWARE\TeamViewerMeeting_Setup_x64)

Y una nueva carpeta llamada «system_update.exe».

Para ofuscar su código, utiliza herramientas de código abierto como CofuserEX y DeepSea.

Si bien este pérfido malware no es precisamente nuevo (ha estado operando desde 2015), continúa siendo muy peligroso.

Y el hecho de que la carga útil principal de DarkTortilla se ejecute completamente en la memoria es otra característica que hace que el malware sea peligroso y difícil de detectar.

Si bien por ahora los villanos han utilizado páginas de phishing que simulan ser las de Cisco y Grammarly, nada les impide suplantar a otros servicios populares para distribuir el malware.

Recomendaciones

- No abras enlaces sospechosos ni archivos adjuntos a los correos electrónicos.

- No descargues programas de fuentes no confiables.

- Utiliza un buen software de seguridad.

- Si necesitas cualquier aplicación, descárgala siempre desde su página oficial.