OSINT, u Open Source Intelligence, hace referencia a la práctica de recopilar información de fuentes de acceso público. Para ello, existen muchas herramientas y recursos, disponibles tanto de forma gratuita, como pagando, lo que hace que sea más fácil que nunca recopilar y analizar información.

En este sentido, las herramientas de Open Source Intelligence (OSINT) son un recurso invaluable para empresas, personas curiosas, organizaciones, investigadores y profesionales de la ciberseguridad.

Y como no, también para los villanos.

Existen muchas herramientas disponibles gratuitamente en GitHub, principalmente mediante línea de comandos, desarrolladas en Python u otros lenguajes de programación, para ser utilizadas en diversas distribuciones de Linux, como Parrot Security o Kali Linux.

Por ejemplo:

- Recon-ng es un marco de inteligencia web modular, totalmente funcional y gratuito escrito en Python.

- TheHarvester es una herramienta OSINT bastante sencilla y gratuita.Puede recopilar información de diversas fuentes, como motores de búsqueda, base de datos de Shodan, Hunter, Baidu, etc.

- Metagoofil es un raspador de metadatos gratuito.Se utiliza para extraer información de documentos en diferentes formatos (pdf, doc, xls, ppt, docx, pptx, xlsx) almacenados en cualquier sitio de acceso público.

- Foca es capaz de analizar una amplia variedad de documentos, siendo los más habituales archivos de Microsoft Office, Open Office o PDF, y también archivos de Adobe InDesign o SVG.

Pero también existen herramientas que pueden emplearse fácilmente mediante una interfaz web, independientemente del sistema operativo que estemos utilizando.

Veamos algunas de ellas.

Maltego

Maltego es una herramienta OSINT bastante potente y sofisticada para recopilar datos de fuentes públicas.

Con Maltego es posible extraer información de múltiples fuentes en línea:

Puede mapear redes sociales, capturar detalles de contacto y datos comerciales, rastrear nombres de dominio y direcciones IP, descubrir evidencias digitales como documentos o imágenes almacenadas en sitios web, encontrar artículos y noticias relacionadas con la persona objetivo y más.

Además, al automatizar todo el proceso, es posible descubrir rápidamente asociaciones ocultas que de otro modo pasarían desapercibidas.

Es un servicio de pago, pero tiene una versión gratuita llamada Community con algunas funciones deshabilitadas.

Sitio web oficial de Maltego.

GrayhatWarfare

Hay un motor de búsqueda para casi todo y eso incluye archivos expuestos públicamente, ya sea de forma intencional, o accidental.

GrayhatWarfare indexa recursos de acceso público, como depósitos de Amazon AWS y recursos compartidos de almacenamiento de Azure.

A día de hoy, el motor afirma haber indexado más de 4.200 millones de archivos.

De hecho, el descubrimiento de una filtración de datos en 2021, que expuso los pasaportes y tarjetas de identificación de periodistas de voleibol de todo el mundo, fue posible gracias a que GrayhatWarfare indexó el blob de Azure que filtraba esta información.

Para los investigadores de seguridad, GrayhatWarfare puede ser un recurso excelente para descubrir depósitos de almacenamiento expuestos accidentalmente y proponer la solución adecuada.

Página oficial de GrayhatWarfare

Shodan

Shodan es un motor de búsqueda para dispositivos de Internet de las cosas (IoT) y una herramienta OSINT que se utiliza para descubrir dispositivos vulnerables (y, por lo tanto, expuestos) conectados a Internet.

Shodan se ha vuelto cada vez más popular entre los profesionales de ciberseguridad que lo utilizan para la evaluación de vulnerabilidades, pruebas de penetración y mapeo de redes.

También ayuda a identificar servicios inseguros, como bases de datos en la nube mal configuradas, servidores FTP, cámaras IP, servidores telnet y servidores SSH que están pululando alegremente por Internet sin autenticación ni cifrado.

Además, Shodan proporciona información técnica detallada sobre cada dispositivo que encuentra, como la dirección IP, el tipo de sistema operativo, los puertos abiertos, los programas de software en ejecución y sus posibles vulnerabilidades.

Sitio web oficial de Shodan.

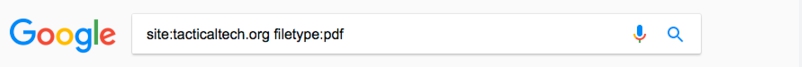

Google Dorks

¿Alguna vez te has preguntado cómo los ciberdelincuentes consiguen datos confidenciales?

Muchas veces utilizan herramientas sofisticadas que son difíciles de conseguir, pero a veces, simplemente confían en Google.

El «Dorking», es una técnica utilizada por los piratas informáticos para encontrar información expuesta accidentalmente en Internet.

Por ejemplo, listas y direcciones de correo electrónico, credenciales de inicio de sesión, archivos confidenciales, vulnerabilidades de sitios web, contraseñas, cámaras, etc.

Ejemplos:

- “Index of” / “chat/logs”: muestra registros de conversaciones que han quedado registradas en diferentes servidores.

- inurl:intranet filetype:doc confidential: busca ficheros de carácter sensible, pero se centra más en intranets.

Si le tomas gusto al tema, y te pasas mucho rato buscando cosas de esas, Google te empezará a pedir que resuelvas estúpidas captchas para asegurarse de que no eres un bot.

Las combinaciones son muchas y diversas, pero mediante una búsqueda en internet, puedes encontrar fácilmente unos cuantos ejemplos más.

Imágenes de Yandex

Podríamos decir que Yandex, ha sido durante mucho tiempo la contrapartida de Google, en Rusia.

Este motor de búsqueda, ofrece a los usuarios la opción de buscar en Internet miles de imágenes.

También tiene una potente funcionalidad de búsqueda inversa, que es bastante similar a la de Google.

Una buena función de Yandex es que puede ordenar las imágenes por categorías, lo que hace que las búsquedas sean más específicas y precisas.

En nuestra opinión, los resultados de búsqueda de imágenes de Yandex, son mucho más precisos y detallados que los de Google Imágenes.

Página oficial de Yandex.

TinEye

TinEye es otro motor de búsqueda inversa de imágenes.

Es decir, busca coincidencias en páginas web, blogs, redes sociales, etc., a partir de una imagen, en lugar de hacerlo a partir de un texto, como suele ser lo habitual.

Todo lo que hay que hacer es subir una imagen a TinEye para obtener información, como por ejemplo de dónde viene y donde se ha utilizado.

Sitio web oficial de TinEye.

Mitaka

Disponible como extensión para Chrome y Firefox, Mitaka permite buscar en más de seis docenas de motores de búsqueda.

Puede encontrar direcciones IP, dominios, direcciones de billeteras de Bitcoin, y también varios indicadores de compromiso (información relevante que describe cualquier incidente de ciberseguridad) desde la comodidad del navegador web.

Al actuar como un acceso directo a varias bases de datos en línea, que se pueden consultar con un clic, esta extensión ahorra bastante tiempo a la hora de hacer una búsqueda.

Mitaka en Github.

Namechk

Namechk es una herramienta que se utiliza para verificar en que plataformas se ha dado de alta una persona.

Para hacer esto, simplemente hay que ingresar un nombre de usuario y Namechk revisará múltiples sitios en línea para encontrar perfiles que coincidan con la información proporcionada.

Esto puede no ser demasiado útil para investigadores y agencias gubernamentales que buscan recopilar información en línea sobre una persona, pero puede utilizarse junto a otras herramientas de OSINT.

También sirve para saber si un nombre de usuario (o de dominio) está disponible para su uso.

Página oficial de Namechk

BuiltWith

Los sitios web están construidos mediante diferentes plataformas.

BuildWith puede detectar si un portal utiliza WordPress, Joomla, Drupal, etc., y proporcionar detalles como por ejemplo las bibliotecas (JavaScript, jQuery o Bootstrap) que utiliza.

Además, el servicio proporciona una lista de las extensiones y complementos instalados, marcos, carritos de compra, información del servidor, análisis e información de seguimiento, etc.

Sitio web oficial de BuildWith

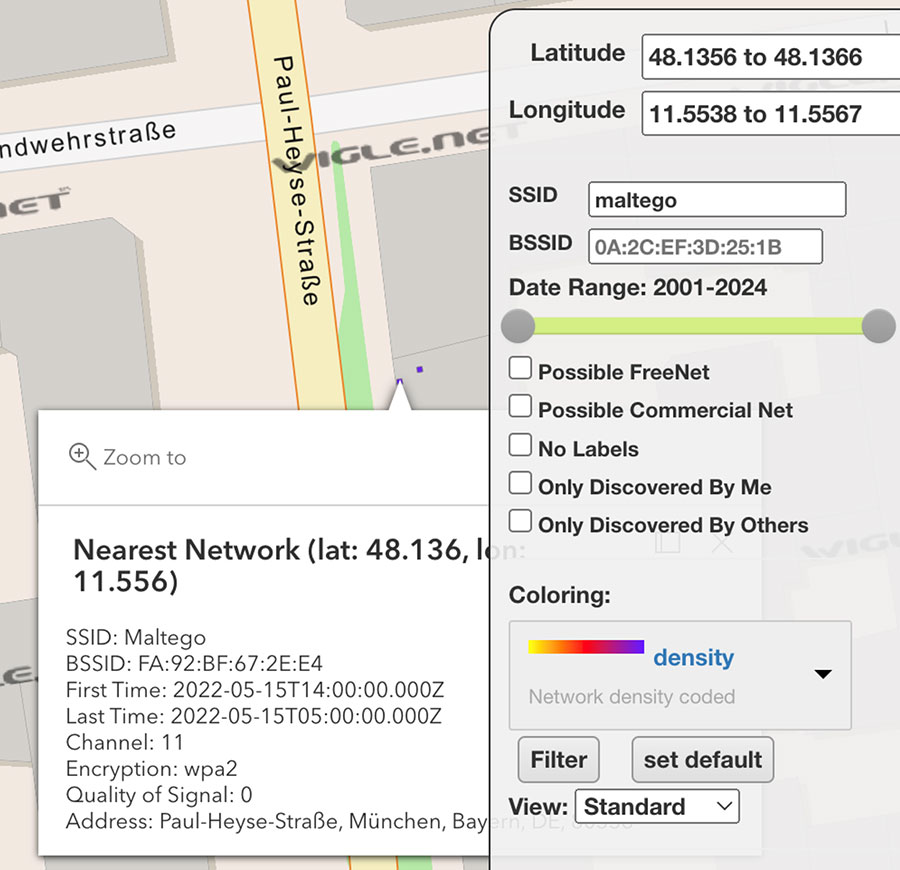

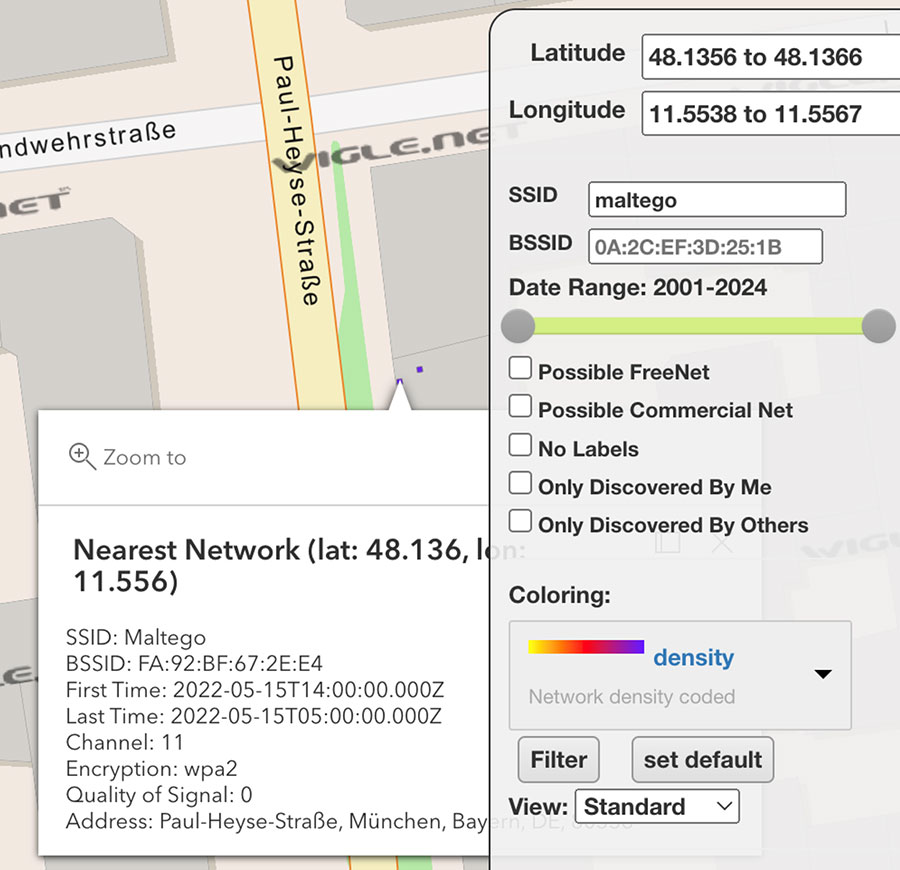

Wigle

Básicamente, es una base de datos global que traza la ubicación geográfica de unos cuantos cientos de millones de puntos de acceso inalámbricos (Wireless Access Point).

Esta fuente de datos ha evolucionado para abarcar no solo las redes de área inalámbrica (WLAN), sino también otros datos valiosos, como los dispositivos Bluetooth.

Incluso ha introducido torres de radio para móviles 3G/4G para intentar registrar la última ubicación de un dispositivo utilizando su dirección MAC y BSSID.

Por ejemplo, para apuntar a un área en concreto, simplemente hay que ingresar una dirección postal (solo para Estados Unidos), unas coordenadas GPS, una dirección MAC, SSID, etc.

A continuación solo hay que pulsar sobre «query» y empezará la búsqueda en su base de datos.

Se puede usar Wigle sin una cuenta, pero es muy recomendable crear una, ya que tendremos acceso a más opciones, como por ejemplo la búsqueda avanzada.

No es necesario proporcionar ningún dato personal. Basta con una dirección de correo electrónico, junto a un nombre de usuario y una contraseña.

La aplicación ha generado algunas controversias, pero Wigle.net afirma tener un fuerte compromiso con la privacidad.

La información que potencialmente podría identificar y localizar a usuarios individuales mientras usan wifi, no se divulga en la base de datos.

Pero si bien los investigadores pueden aprovechar la gran cantidad de datos disponibles en la plataforma para evaluar los protocolos de cifrado más utilizados, e identificar posibles fallos de seguridad en redes específicas, tambien puede ser utilizado para hacer el mal.

En cualquier caso, basándose en la intensidad de la señal de las redes inalámbricas de los móviles Android, Google, es capaz de triangular la posición de una persona en el globo terráqueo aunque el GPS este desactivado.

Página oficial de Wigle

¿OSINT es ilegal?

Si bien los piratas informáticos y los estafadores suelen utilizar OSINT como medio de reconocimiento antes de perpetrar un ataque, en su mayor parte estas herramientas son perfectamente legales.

Después de todo, Incluso las agencias gubernamentales y las empresas utilizan OSINT para descubrir agujeros de seguridad.

Sin embargo, intentar obtener información privada de una persona sin su consentimiento, puede llevarnos a adentrarnos en áreas grises del ámbito judicial.

Recomendaciones

Al utilizar herramientas OSINT, asegúrate de aplicar ciertas medidas para garantizar que se respete la privacidad y seguridad de las personas.

- Es fundamental conocer las leyes y regulaciones autonómicas y estatales relacionadas con la recopilación y el uso de información pública para garantizar que no se cometa un delito.

- Es importante no recopilar información privada o confidencial sin el consentimiento explícito de la persona afectada.

- Siempre hay que verificar la veracidad y relevancia de la información recopilada antes de utilizarla para cualquier propósito.

- Al recopilar y almacenar información, es importante tomar medidas para protegerla contra posibles robos o violaciones de datos.

Conclusión

No todos los ataques implican amenazas persistentes avanzadas o ataques sofisticados.

Los piratas informáticos, (como el resto de los mortales), siempre tomarán el camino más fácil para alcanzar sus infames objetivos.

Si la información que desean está disponible a través de un canal de acceso público, no tienen necesidad de intentar obtenerla mediante ingeniería social, invirtiendo meses de esfuerzo.

En este sentido, la información confidencial se puede utilizar como atajo para obtener credenciales válidas, con el fin de planificar una intrusión eficaz sin tener que comerse mucho la cabeza.

Las herramientas OSINT pueden ser muy útiles, pero también nos recuerdan la importancia de proteger la información que no queremos que esté disponible públicamente, o que podría usarse con fines maliciosos.