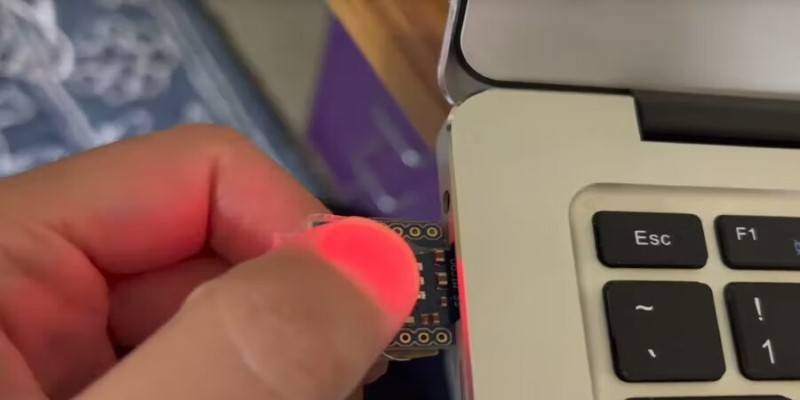

Ya hace bastante tiempo que los investigadores de seguridad avisan continuamente sobre ataques perpetrados mediante unidades USB, principalmente dirigidos contra empresas. Sin embargo, los particulares también corremos peligro.

Algunos foros y mercados underground que pululan por la web oscura

- Detalles

- 07-10-25