Básicamente, ClickFix es una técnica de ingeniería social utilizada para entregar malware. Su modus operandi se basa en identificar un supuesto problema para seguidamente ofrecer una «solución».

El ataque suele comenzar con una ventana emergente que simula una notificación sobre un problema técnico.

Aunque no es exactamente lo mismo, todos recordamos las ventanas emergentes donde falsos antivirus anunciaban (a veces incluso con un pitido estridente) que nuestro ordenador tenía una cantidad ingente de malware.

Después, se ofrecían amablemente a desinfectarlo descargando su software, o comprando una edición avanzada de la aplicación.

Por supuesto, la aplicación descargada era más nociva que los virus que pretendía desinfectar.

Pero estas cosas ya forman parte de la arqueología informática.

Según los analistas de seguridad de Huntress Ben Folland y Anna Pham los recientes ataques de ClickFix se están alejando de los señuelos tradicionales.

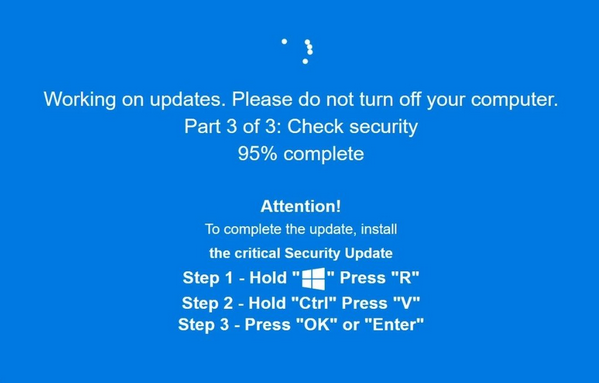

En su lugar, utilizan pantallas de actualización de Windows altamente convincentes.

Estas campañas comienzan al visitar un sitio web malicioso que hace que los navegadores ingresen al modo de pantalla completa y muestren una pantalla azul de Windows Update, con la típica cuenta progresiva.

Cuando la supuesta actualización ha terminado, en la misma pantalla se dan instrucciones a los usuarios para que peguen contenido oculto, (que ya ha sido copiado previamente a su portapapeles mediante JavaScript) dentro del cuadro de diálogo «Ejecutar»

Finalmente, al pulsar la tecla «Enter» el código malicioso se ejecuta en el sistema.

Otra de las técnicas utilizadas consiste en que en lugar de agregar datos maliciosos a un archivo, se sirven de un cargador estenográfico para insertar el código malicioso directamente en los píxeles de imágenes PNG.

Después utilizan canales de color específicos para reconstruir y descifrar el malware en la memoria del dispositivo.

Esta técnica ayuda a evadir la detección basada en firmas.

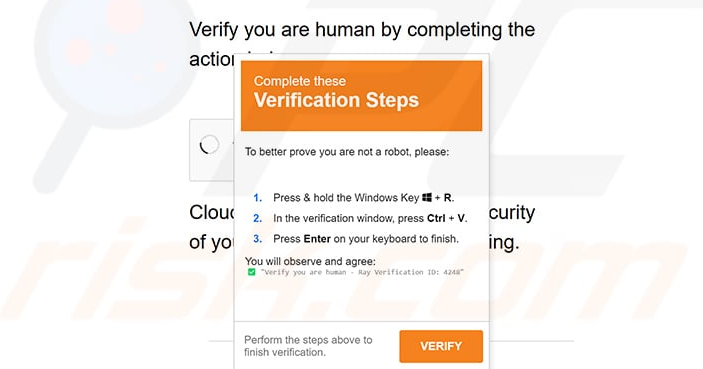

Otros ataques de ClickFix imitan las pruebas de “Verifique que usted es Humano” que muchos sitios web utilizan para separar a los visitantes reales de los bots.

Al hacer clic en el botón “No soy un robot” se genera un mensaje que pide al usuario que realice tres pasos secuenciales para demostrar que camina y respira.

- Presionar simultáneamente la tecla de Windows y la letra “R”, lo que abre la ventana de «Ejecutar».

- Presionar la tecla “CTRL” junto a la letra “V” que pega el código malicioso (copiado del portapapeles del sitio) en la ventana «Ejecutar».

- Pulsar la tecla «Enter», para que Windows ejecute el código malicioso (que previamente hemos pegado) a través de «mshta.exe».

Dependiendo de la carga útil, el código lanzado a través de mshta.exe puede varíar.

Pero lo más probable es que el dispositivo se infecte con cosas como XWorm, el ladrón Lumma, VenomRAT, AsyncRAT, Danabot. o NetSupport RAT.

Cómo mantenerse seguro

Los ataques de ClickFix están a la orden del día, y no parece que vayan a desaparecer pronto.

Por lo tanto, es importante ser conscientes y cuidadosos:

- No hay que apresurarse a seguir las instrucciones que aparecen de repente mediante un aviso, especialmente si piden que ejecutemos comandos en el dispositivo.

- Nunca tenemos que ejecutar comandos copiados de sitios web, correos electrónicos, o mensajes, a menos que confiemos en la fuente y comprendamos su propósito.

- Las actualizaciones genuinas de Windows nunca pedirán a nadie que abra el cuadro «Ejecutar» ni tampoco que copie y pegue comandos.

- Hemos de entender que los ataques pueden provenir de los sitios más inesperados. Incluso de páginas web que visitamos con frecuencia.

Los ingenieros sociales recurren a la urgencia para intentar anular el pensamiento crítico, así que ten mucho cuidado con los avisos que instan a la acción inmediata.

Las sofisticadas páginas de ClickFix agregan cuentas regresivas, falsas reCAPTCHA, y otras tácticas de presión para que actúes rápidamente y sin pensar.