Muchas organizaciones y usuarios domésticos piensan que debería tratarse a las contraseñas igual que a la ropa interior: cambiarlas regularmente y no compartirlas con nadie.

Sin embargo, muchas veces obligar a los usuarios a cambiar las contraseñas cada cierto tiempo no mejora la seguridad, sino que puede tener el efecto contrario.

No es un misterio que a la gente nos gusta hacer las cosas lo más fáciles posible, y que las contraseñas largas y complejas suelen ser un engorro para muchos usuarios.

Nadie quiere (o no puede) recordar contraseñas que parecen estar escritas en mandarín, y mucho menos inventar una nueva cada pocas semanas.

Por lo tanto, es una práctica común utilizar variantes de una misma contraseña.

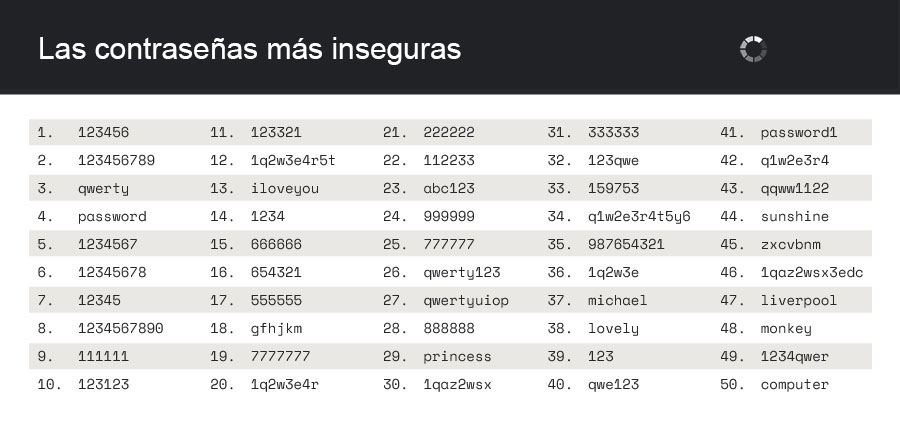

También implementar cosas fáciles de memorizar, pero inseguras como 1234567890, qwerty, password1, nombres de mascotas o fechas de cumpleaños que pueden obtenerse en pocos segundos mediante un ataque de diccionario o de fuerza bruta.

Para empeorar las cosas, muchos usuarios de Internet todavía usan la misma contraseña para servicios diferentes.

En el peor de los casos, un delincuente solo tiene que obtenerla para poder tener acceso a cuentas bancarias en línea, redes sociales, etc.

Pero el hecho es que una contraseña debe ser lo suficientemente larga y compleja para que sea difícil de romper.

Solo la longitud y la complejidad pueden hacer que se requiera un esfuerzo desproporcionadamente grande para poder romperla mediante fuerza bruta.

El tiempo que tarda un villano en descifrar una contraseña aumenta exponencialmente con cada dígito, letra o carácter especial adicional.

Por lo tanto, los administradores han ideado formas para evitar que las contraseñas se reutilicen al tiempo que aumentan su complejidad.

Por ejemplo, prohíben el uso de cualquiera de las últimas veinte contraseñas, o adoptan políticas draconianas que requieren al menos un dígito y varios caracteres especiales.

Los que utilizamos ordenadores corporativos, hemos de bregar con el mensaje «la contraseña que ha elegido no cumple con las pautas de seguridad» cuando nos obligan a cambiarla cada cierto tiempo.

Pero un ataque exitoso de phishing, hace que una contraseña larga y complicada no sirva para nada.

Por muy sofisticada que sea una contraseña, si caemos en la trampa se la serviremos al villano en bandeja.

Las fugas y violaciones de datos ocurren constantemente.

Tampoco podemos hacer mucho, si el servicio al que estamos suscritos almacena nuestra contraseña en texto plano sin cifrar, sufre una fuga o violación de datos, o ingresamos nuestros credenciales en sitios web que carecen del protocolo HTTPS.

Los afectados descubren que sus contraseñas se han convertido en presa de los delincuentes cuando es demasiado tarde.

Han sido subidas a alguna de las bases de datos de las muchas que pululan por la web oscura, y sus cuentas en línea corren el riesgo de verse comprometidas.

Pero las fugas no siempre se producen como consecuencia de un ataque informático.

Un empleado puede equivocarse de destinatario al enviar un correo electrónico que contiene datos de los usuarios de un servicio online.

Los verificadores de fugas de datos son herramientas que pueden ser utilizadas por cualquier persona para determinar si las contraseñas asociadas a una cuenta de correo electrónico se han visto afectadas por violaciones de seguridad

Basta con ingresar la dirección de correo electrónico en un campo de búsqueda.

Autenticación multifactor

Lo que puede proporcionarnos un poco más de seguridad es la autenticación multifactor.

No es la panacea, y los perpetradores más proactivos conocen métodos para eludir esta medida, pero todo lo que sea ponerle trabas a los criminales, bienvenido sea.

En lugar de depender únicamente de un nombre de usuario y una contraseña para el inicio de sesión, agrega una capa adicional de seguridad para garantizar que las personas que intentan acceder a una cuenta en línea son quienes dicen ser.

De esta manera, el robo de la contraseña no se convierte en un problema especialmente grave, ya que un atacante todavía necesita el segundo factor de inicio de sesión.

Este puede ser un token de hardware, una función biométrica o una contraseña de un solo uso enviada a una aplicación instalada en un teléfono inteligente.

También se están implementando cada vez más los tokens FIDO2, un procedimiento que no solamente permite un inicio de sesión encriptado y anónimo, sino que prescinde totalmente de la contraseña.

Conclusión

Si tus contraseñas son lo suficientemente largas y complejas, y no aparecen en ninguna lista negra, no tiene sentido que las cambies constantemente.

Y si utilizas contraseñas diferentes para cada servicio en el que te registras, puedes estar bastante tranquilo.

Mediante el uso de la autenticación multifactor puedes continuar haciéndolas servir durante mucho tiempo sin problemas.