Cuando se trata de delitos perpetrados a través de Internet, sin duda el phishing es el puto amo. Aparte de manipular y engañar vilmente a las personas, también sirve como transmisor de diversas cepas de malware, incluido el ransomware.

Por no hablar de que es la base de las campañas de robo de datos dirigidas tanto a organizaciones como a individuos.

Desde la perspectiva de un villano, la razón para priorizar estos ataques es que son muy lucrativos, relativamente baratos y bastante fáciles de levar a cabo.

Los analistas de seguridad de KnowBe4 compartieron sus hallazgos sobre los principales esquemas de phishing del segundo trimestre de 2023.

Según el estudio, las líneas del asunto de los correos electrónicos fraudulentos, eran mayoritariamente las siguientes.

- Programa de recompensas para el personal.

- Alguien está intentando enviarle dinero.

- Amazon: acción necesaria: intento de compra.

- Microsoft 365: se requiere revisión de seguridad de MFA.

- Confirme que le ha llegado su tarjeta de crédito.

- Tiene un nuevo mensaje de voz.

- Ha recibido una mala reseña de un cliente.Tome medidas lo antes posible.

- El banco ha suspendido temporalmente su cuenta debido a una actividad inusual.

La lista demuestra con qué destreza los estafadores adaptan sus tácticas, a los temas que puede despertar el interés de la mayoría de destinatarios.

Si bien esto puede sentar las bases para un fraude eficaz, no es el único pilar de una campaña de phishing exitosa.

Las tácticas también importan mucho

Afortunadamente, las defensas automatizadas contra los ataques de phishing evolucionan constantemente.

Las puertas de enlace cifradas de correo electrónico y las soluciones antispam actuales, evitan que la gran mayoría de los mensajes dudosos terminen en las bandejas de entrada de los usuarios.

Por otro lado, la mayoría de las herramientas antimalware también pueden identificar y bloquear contenido que coincida con algunas URL de phishing conocidas.

Sin embargo, los estafadores siguen ideando métodos para sortear estas barreras.

Por ejemplo, muchos estafadores alojan sus páginas de phishing en algo llamado InterPlanetary File System (IPFS).

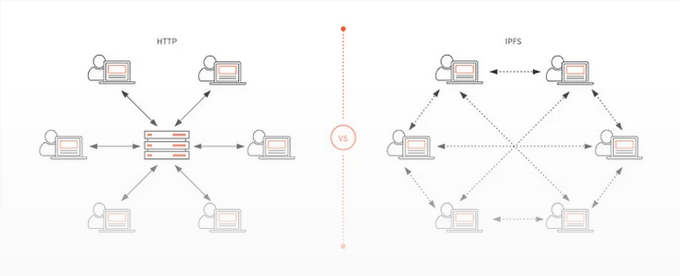

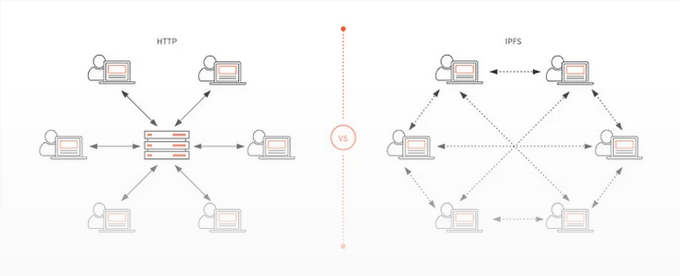

Se trata de un sistema de distribución de igual a igual (p2p) que permite almacenar y compartir archivos, datos digitales, aplicaciones y sitios web, mediante una red descentralizada.

Un IPFS ofrece varias ventajas sobre las conexiones llevadas a cabo mediante el típico Protocolo de transferencia de hipertexto (HTTP).

- Gastos operativos bajos.

- Rendimiento y seguridad mejorados.

- Integridad de los datos.

- Resistencia a la vigilancia y la censura.

Esto dificulta mucho poder eliminar una página maliciosa.

IA generativa para hacer el mal

Herramientas como FraudGPT y WormGPT, que pululan por la web oscura mediante suscripción, han propiciado que la perpetración de ataques de ingeniería social sea mucho más simple, convincente y sofisticado.

Veamos algunas tretas poco comunes

Si bien la mayoría de técnicas apuntan al mundo corporativo, que por razones obvias les resulta más productivo, los usuarios domésticos tampoco estamos a salvo.

Ataque del gemelo malvado (Evil twin attack)

Para poner en marcha esta infamia, un estafador crea un punto de acceso wifi fraudulento, utilizando un SSID que resulte familiar, como por ejemplo el de un restaurante o un centro comercial.

Esta red inalámbrica falsa proporciona a la futura víctima una conexión a Internet, posiblemente con una señal más fuerte que la original.

Solamente un escrutinio más profundo puede revelar que la pieza que falta en el rompecabezas es un protocolo de cifrado, lo que significa que la conexión es insegura y el atacante puede controlar todas las comunicaciones.

Se considera un tipo de ataque Man in the Middle (MitM).

Para hacerse con la conexión de la víctima, el delincuente crea algo llamado Portal Cautivo.

Este suele ser una página web independiente, o tal vez una ventana emergente, que le solicita al usuario algunos detalles (el número de habitación del hotel, un correo electrónico, u otra información básica) antes de permitirle acceder a Internet.

Si alguna vez has intentado iniciar sesión en una red wifi pública (pero cerrada), probablemente habrás encontrado una página de portal cautivo perfectamente legítima. Si el pirata informático sabe lo que está haciendo, puede ser casi imposible distinguirla de una falsa.

Una vez establecida la conexión, ahora el delincuente puede ver toda la actividad de la víctima mientras navega por Internet.

Esto (entre otras cosas) puede permitirle registrar las pulsaciones del teclado para robar datos de inicio de sesión, interceptar el correo electrónico, o acceder a otra información confidencial.

Y en función de la habilidad del villano, también puede inyectar algún tipo de malware como un RAT, ransomware, o lo que haga falta.

La contramedida más eficaz para este tipo de ataque es evitar por completo el uso de redes inalámbricas públicas.

La forma más sencilla de hacerlo, es utilizar siempre la tarifa de datos proporcionada por el proveedor de servicios de internet.

Si por cualquier motivo, eso no es posible, una buena VPN puede hacer el trabajo cifrando la conexión.

De esta manera, incluso si los delincuentes interceptan la información confidencial, gracias al cifrado, esta llegará de una forma ininteligible y no podrá ser explotada.

Abuso de los comentarios de Google Docs

Para difundir enlaces maliciosos, los villanos pueden utilizar una técnica no muy usual.

Google Docs está diseñado para proyectos colaborativos tanto individuales como en tiempo real.

Uno de los principales beneficios de usar Google Docs es que los colaboradores de un proyecto pueden ver cualquier cambio realizado en los documentos.

Para llevar a cabo este esquema de phishing, un atacante crea un documento de Google, agrega un comentario que incluye una URL dañina, y se lo manda al destinatario con el valor "@".

Luego, la posible víctima recibe una notificación por correo electrónico pidiéndole que responda al comentario.

- Al proceder de Google, las herramientas de seguridad no interpretan dicho mensaje como malicioso.

- Para colmo, la notificación solo menciona el nombre del remitente y omite su dirección de correo electrónico.

- Esto permite al villano hacerse pasar fácilmente por alguien en quien el destinatario confía.

Por supuesto, el enlace incrustado en el comentario conduce a un sitio que intenta engañar al usuario para que proporcione datos confidenciales.

URL malvadas que acechan en Google Forms

De manera similar al truco descrito anteriormente, este mecanismo maneja mal un servicio en el que confían tanto los filtros de correo electrónico como la mayoría de personas.

Para orquestar el engaño, el perpetrador utiliza Google Forms para crear una encuesta trampa en la que una de las respuestas contiene un enlace de phishing.

Dado que este mensaje es generado por un servicio de Google, los SEG (Secure Email Gateways o Pasarelas de Correo electrónico Seguras) y otros instrumentos de protección lo ignoran.

Si bien el uso fraudulento más común de Google Forms son los esquemas de phishing que requieren poca habilidad, hay cada vez más indicios de que los atacantes están utilizando la plataforma para ataques más complejos.

Conclusión

Cada vez que los distintos proveedores de correo electrónico o los desarrolladores de software de seguridad, idean nuevas técnicas de prevención del phishing, los ciberdelincuentes se ocupan en intentar burlarlas.

Sin embargo, la situación no es del todo pesimista.

Uno de los enfoques que ya empieza a generar grandes expectativas tanto para individuos como para organizaciones, es aprovechar la inteligencia artificial y su rama del aprendizaje automático (ML) para detectar fraudes.

Pero hasta a que esto sea efectivo, no hay que subestimar el poder de las herramientas antiphishing tradicionales, de la vieja conciencia de seguridad y, sobre todo, del escepticismo.