Mediante herramientas de software o dispositivos de hardware se pueden interceptar datos en bruto a medida que se transmiten a través de una red y después decodificarlos en un formato legible para humanos.

Dispositivos de hardware

El hardware de rastreo consiste en un adaptador especial que se conecta a la red existente.

El adaptador recopila los datos y los almacena o los envía para su posterior inspección.

Herramientas de software

El software utilizado para estos menesteres contiene su propio controlador de red que conecta el rastreador a la red objetivo para capturar una gran cantidad de paquetes.

Tipos de rastreadores

Hay rastreadores de paquetes tanto para redes wifi, como para redes cableadas, sin embargo, todos tienen un objetivo en común: capturar todo el tráfico que entra y sale de un dispositivo conectado a una red para almacenarlo.

Con un rastreador, es posible capturar casi cualquier información, por ejemplo, qué sitios web visita un usuario, el contenido y el destino de cualquier correo electrónico, junto con detalles sobre los archivos descargados

Usos legítimos de los rastreadores

Las empresas también suelen emplear analizadores de protocolo para realizar un seguimiento del uso de la red por parte de los empleados.

- Para poner freno a los acaparadores de ancho de banda.

- Optimizar el tráfico de la red.

- Prevenir intrusiones e infecciones de malware.

- Identificar problemas, como cuellos de botella.

- Descubrir aplicaciones que ralentizan el sistema.

Ataque de sniffing

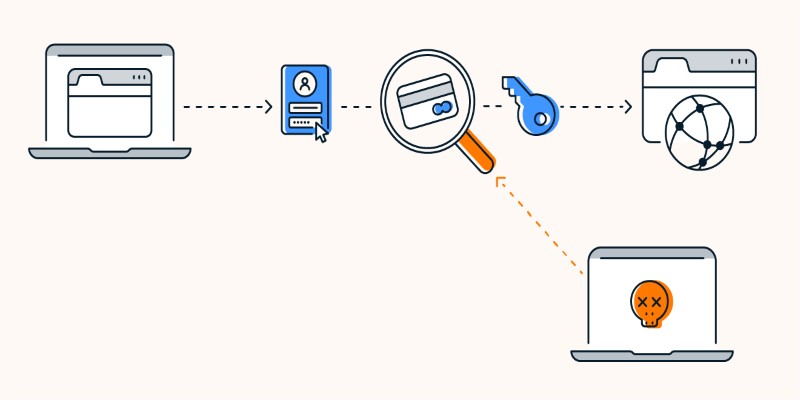

Sin embargo, estos analizadores de paquetes de red se pueden utilizar con fines maliciosos.

Solo hace falta instalarlo en un dispositivo conectado a la red y empezar a analizar paquetes.

Su propósito es robar todo tipo de información, como por ejemplo ID de los usuarios o contraseñas sin cifrar.

El sniffing es un tipo de ataque silencioso y generalmente pasivo en el que los atacantes pueden permanecer casi invisibles.

Esto hace que sea relativamente difícil de detectar y, por tanto, es bastante peligroso.

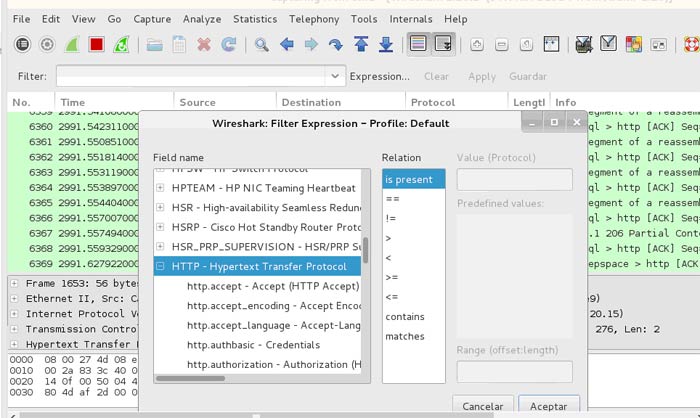

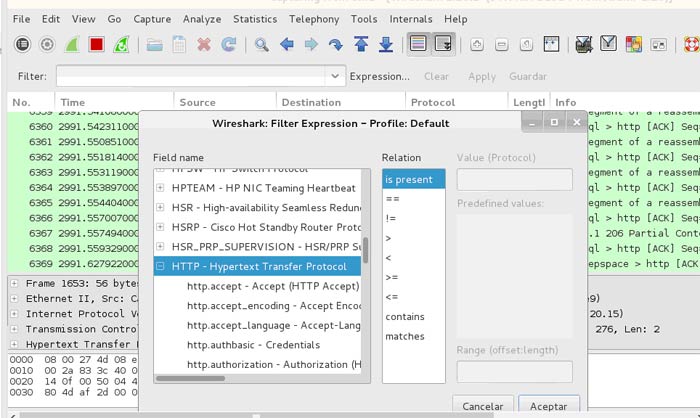

Herramientas utilizadas

El software de este tipo contiene su propio controlador de red que conecta el rastreador a la red objetivo para capturar una gran cantidad de paquetes.

Algunas herramientas son mejores que otras, unas son de pago, pero también las hay gratuitas y todas tienen diferentes características.

Por ejemplo:

- SolarWinds Network Bandwidth Analyzer Pack.

- ManageEngine NetFlow Analyzer.

- WireShark.

- PRTG Network Monitor.

- Tcpdump.

A la hora de decantarse por un rastreador de paquetes, tanto los administradores de sistemas como los perpetradores, acostumbran a tener en cuenta el uso que le van a dar, y si les sale a cuenta, pagar por el software.

Cómo se instala un rastreador

Dejando de un lado el hardware de rastreo, que debe implementarse físicamente, el usuario medio puede encontrarse con rastreadores si visita sitios web, si es víctima de un correo electrónico de phishing con archivos adjuntos o enlaces maliciosos, o si usa redes wifi falsas o no seguras.

Sobre todo hay que tener cuidado con eso último.

Imagina que estás tomando algo en tu bar favorito, sacas tu teléfono móvil y te pones a buscar la red wifi que el dueño del establecimiento ofrece de forma gratuita a sus clientes.

El problema es que, detrás de esta red wifi, a veces puede estar un tipo listo, que ha creado un punto de acceso falso con un nombre similar al legítimo.

Si un usuario inicia sesión en sitios web a través de una transmisión no cifrada, sus credenciales se exponen en texto sin formato y los rastreadores de paquetes pueden interceptarlas fácilmente.

Y se pone a esperar, tranquilamente, que algún incauto se conecte a ella, para actualizar su muro de Facebook o consultar el saldo de su cuenta bancaria.

Tipos de olfateo (Sniffer)

Seguramente, toda esta terminología no tenga demasiado interés para los que somos profanos en el tema, por lo tanto, seremos más que breves.

Básicamente, hay dos tipos de olfateo:

- Activo: el atacante interactúa directamente con la máquina objetivo mediante el envío de paquetes.

- Pasivo: el atacante no interactúa con el objetivo. Se conecta a la red y captura los paquetes transmitidos y recibidos entre dos o más dispositivos.

Algunas formas de rastrear una red.

Estos son los métodos que utilizan los piratas informáticos para obtener lo que quieren.

- Olfateo de LAN.

- Olfateo de protocolo.

- Olfateo de ARP.

- Robo de sesiones TCP.

- Detección a nivel de aplicación.

Si alguien está interesado en profundizar en el tema, para saber que significa cada concepto, puede hacer una búsqueda en internet.

Que se puede interceptar.

- Tráfico de correo electrónico.

- Contraseñas FTP.

- Tráfico web.

- Contraseñas Telnet.

- Configuración del enrutador.

- Sesiones de chat.

- Tráfico DNS.

Prevención contra rastreadores

Reconocer a un sniffer no es una tarea sencilla, ya que, como hemos dicho antes, actúa de forma furtiva, siendo casi imperceptible para el usuario medio.

Sin embargo, existen algunas medidas que podemos tomar para evitar ser presa de los rastreadores.

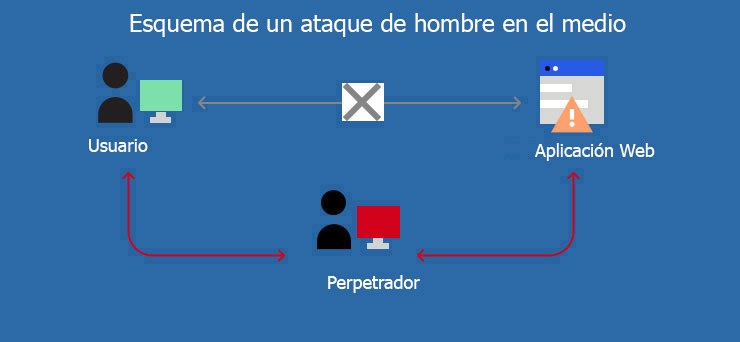

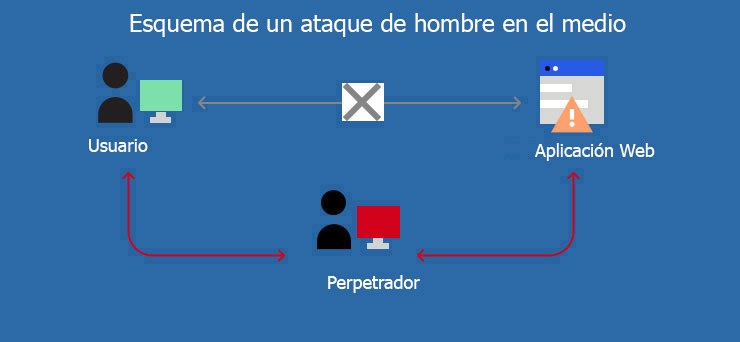

Evitar las redes wifi públicas.

El wifi público es una de las plataformas favoritas de los piratas informáticos para realizar ataques de Man in the Middle.

Muchos incautos se conectan a ellas sin comprender los peligros potenciales. Si necesitas usar una red wifi pública, usa un servicio VPN que cifrará tu tráfico y te protegerá de tales ataques.

Y no se te ocurra iniciar sesión en tus redes sociales o en tu banca en línea desde este tipo de conexiones no cifradas.

Utilizar plataformas de correo electrónico y mensajería cifradas.

Una VPN cifra tu tráfico de Internet, pero no siempre resuelve todos los problemas, especialmente si las aplicaciones o plataformas de mensajería no están encriptadas de un extremo a otro.

Visitar los sitios web mediante HTTPS.

Presta atención a los sitios web que visitas. Asegúrate de que su URL tenga un encabezado HTTPS.

Los sitios web que utilizan el protocolo HTTPS tienen instalados certificados SSL /TLS que si bien no garantizan la autenticidad la página web (muchos sitios de phishing utilizan este tipo de certificados), si que aseguran que su tráfico está cifrado.

Usar una buena VPN

Esta herramienta, como ya hemos comentado en artículos anteriores, es un gran aliado para la privacidad y la protección contra los rastreadores.

Una Red Privada Virtual también protege contra el acceso remoto, bloquea en gran medida los ataques de fuerza bruta, y entre otras cosas, permite el acceso ha contenido con restricciones geográficas.

Realizar exploraciones periódicas en las redes informáticas para identificar a cualquier intruso.

Los administradores de red y el equipo de TI pueden emplear varias técnicas para detectar a los rastreadores antes de que causen algún daño.

Por ejemplo, pueden monitorear el ancho de banda o auditar los dispositivos que están configurados en modo promiscuo.

En informática, el modo promiscuo es aquel en el que un dispositivo conectado a una red, tanto por cable como de forma inalámbrica, captura todo el tráfico que circula por ella.

¿Cuánto tráfico pasa a través de una red? ¿Qué aplicaciones se comen la mayoría del ancho de banda?

También es fundamental proteger nuestro router doméstico con una buena contraseña, tener su firmware actualizado y configurarlo adecuadamente para mantener a salvo los dispositivos conectados, tanto de forma inalámbrica como mediante cable.