El phishing es una forma de estafa perpetrada mediante ingeniería social dirigida tanto a usuarios particulares como corporativos. El objetivo de los perpetradores es que las víctimas les pongan en bandeja sus datos confidenciales.

Sin duda, es uno de los mayores dolores de cabeza para los profesionales de la ciberseguridad.

Para ello, los villanos suelen utilizar principalmente el correo electrónico.

Pero también las redes sociales, llamadas telefónicas, SMS, o cualquier otra forma de comunicación, como publicaciones en foros. Incluso videos de YouTube.

Los ataques tradicionales de phishing son algo parecido a echar un anzuelo y esperar a ver quién pica.

Pero también existen ataques de phishing personalizados dirigidos contra un individuo, o una organización en concreto.

Esto se logra realizando una pequeña investigación sobre los hábitos de la víctima.

Por ejemplo visitando sus redes sociales, o incluso buceando en su cubo de la basura.

También utilizando inteligencia de fuentes abiertas (OSINT) para averiguar que datos suyos están circulando libremente por internet.

Los datos obtenidos de las infames fugas de datos a las que nos tienen acostumbrados sitios como Facebook, son otra fuente de información.

A este tipo de phishing personalizado y dirigido a una persona o entidad en concreto, se le denomina Spear phishing.

Correos electrónicos de phishing de toda la vida

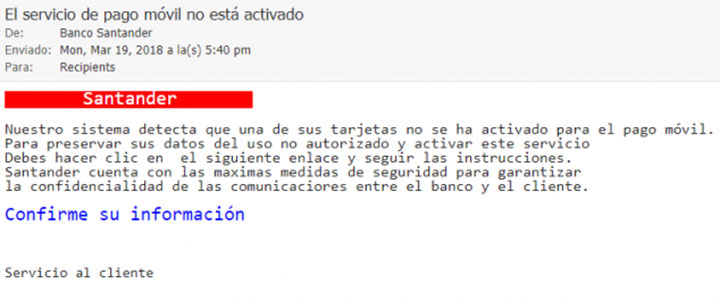

Los mensajes de phishing, simulan proceder de una entidad legítima (compañía telefónica, red social, banco, institución pública, etc.) e intentan infundir al destinatario una sensación de urgencia para no darle tiempo a reflexionar.

Para ello, utilizan todo tipo de argumentos relacionados con la seguridad de la entidad o la necesidad de hacer algún trámite administrativo urgente, para justificar la necesidad de que la víctima facilite sus datos personales.

Anteriormente, este tipo de mensajes, eran bastante cutres, muy mal redactados (como el de la imagen), y repletos de errores ortográficos y gramaticales.

Pero «gracias» a la inteligencia artificial se han vuelto cada vez más sofisticados.

Si la persona entra en pánico y pulsa en el enlace, será redirigido a una página que simula la del servicio genuino, y el ciberdelincuente se hará con sus credenciales.

Como ocurre con el spam, este tipo de correos electrónicos de phishing, también pueden aprovechar la coyuntura, para que la víctima infecte su dispositivo con malware.

Por ejemplo, los delincuentes pueden adjuntar un archivo adjunto al mensaje de correo electrónico, que al ser ejecutado cifrará el dispositivo mediante ransomware.

La estafa también puede perpetrarse mediante mensajes de texto (SMS)

Al igual que los ataques de phishing basados en correo electrónico, estos mensajes engañosos (smishing) también parecen provenir de fuentes confiables.

Los enlaces acortados como el de la imagen dificultan determinar la dirección real de destino. Esto aumenta la probabilidad de un ataque exitoso.

Utilizan técnicas de ingeniería social para crear una sensación de urgencia, curiosidad o miedo, con el fin de manipular al destinatario para que realice una acción sin pararse a reflexionar.

Los kits de phishing evolucionan constantemente para evadir el software de seguridad.

Los modernos kits de phishing se venden como paquetes listos para usar.

Normalmente en foros de delincuentes ubicados en la red oscura, y cada vez más en canales de Telegram y en la «web clara».

Cuentan con sofisticados sistemas de evasión y filtrado de tráfico (como por ejemplo, servidores proxy inversos) para garantizar que las soluciones de seguridad no los marquen como una amenaza.

También proporcionan logotipos de marcas, páginas de inicio de sesión muy realistas, e incluso páginas web ensambladas a partir de un conjunto de elementos HTML básicos.

Cómo detectar si un correo es un ataque Phishing

Una de las señales que nos indican que un mensaje puede ser un intento de estafa es su contenido genérico: en vez de mencionar nuestro nombre completo, nos llaman cosas como estimado cliente o similares.

Algunos incluso incluyen un número de referencia escrito al azar para darle mayor credibilidad al invento.

Ninguna empresa, tendría la poca profesionalidad y la descortesía de tratar a sus clientes como un número y no llamarles por su nombre.

La mayoría de compañías legítimas utilizan direcciones de correo electrónico corporativas con un nombre de dominio propio.

Un banco, red social o cualquier corporación, nunca usará un correo gratuito, como Hotmail, Yahoo, Gmail o similares, para ponerse en contacto con un cliente.

Otra forma que tienen los ciberdelincuentes de engañar a sus víctimas es simular un correo corporativo.

Eso lo hacen usando nombres de dominio registrados para la ocasión.

Por ejemplo: clientes @santander.tk, cuando en este caso la dirección real del remitente sería: clientes @santander.es.

Otra forma de engaño, es una pequeña variación en la dirección de correo electrónico.

Por ejemplo: servicio.cliente @caixabaink.com (falso) en lugar de servicio.cliente @caixabank.com.

El Vishing, es una forma de phishing que se perpetra a través de medios de comunicación mediante voz.

Antes utilizaban cosas como por ejemplo un sistema de respuesta de voz fraudulento para recrear una copia legítima de un sistema de IVR.

Pero con la llegada de los famosos deepfakes, pueden imitar la cadencia y el acento de casi cualquier voz.

En el caso de entidades bancarias, los estafadores, incluso consiguen que en la pantalla del teléfono (fijo y móvil) aparezca el número oficial de la entidad, lo que otorga credibilidad al fraude.

Cuando la persona acepta la llamada, e interactúa con los sinvergüenzas, empiezan los problemas.

- A veces, son los propios estafadores quienes se ponen en contacto directamente con la víctima, haciéndose pasar por el servicio de atención al cliente del banco u otro servicio.

- Otra táctica bastante común es dejar mensajes de voz amenazantes, instando al destinatario a que devuelva a llamada de inmediato.

Evitar caer en la trampa

Uno de los errores más frecuentes que podemos cometer es entrar en pánico y no reflexionar.

- Por ejemplo, recibimos un correo, un mensaje o una llamada en la que nos dicen que nuestra cuenta bancaria ha sido bloqueada y que para restaurarla hay que realizar alguna acción.

- El siguiente paso más lógico debería ser ponernos en contacto con nuestro banco.

- Acceder directamente a la cuenta, para comprobar si existe algún problema es otra buena opción.

- En caso de poder operar con normalidad, estaríamos ante un caso de intento de estafa.

Lo mismo puede aplicarse a cualquier otra empresa o servicio con el que tengamos alguna relación.

También tenemos que tener muy claro que tanto nuestro banco, como otros servicios, nunca nos van a solicitar nuestro nombre de usuario y contraseña mediante correo electrónico, teléfono u otro tipo de forma de comunicación.

Las notificaciones de multas, embargos, pago de impuestos y otros temas administrativos, se hacen mediante correo certificado.

La policía, tampoco va a comunicarse con nosotros mediante correo electrónico o ventanas emergentes que aparecen de repente mientras navegamos por internet.

Si hemos cometido algún delito telemático, seguramente sufriremos la desagradable y traumática experiencia de ver como los maderos revientan la puerta de nuestro domicilio, con una orden judicial en la mano.

Páginas web que imitan a las originales

Un dominio de Internet, es un nombre único e irrepetible que se le da a un sitio web para qué las marcas (propietarias de dichas páginas) sean identificadas de manera cómoda y sencilla por los usuarios y sus clientes.

Al considerarse como exclusivo, solo habrá una empresa, compañía, organización o persona con dicho nombre.

Por ejemplo, si bien pueden existir (de hecho existen) sitios web como infosegur.es, infosegur.org, o infosegur. com, nunca habrá dos páginas web que se llamen infosegur.net.

Para asegurar esto, existen organizaciones como IANA e ICANN.

Por lo tanto, siempre tenemos que verificar si una página web es quien dice ser.

Enlaces sospechosos

Se puede detectar un vínculo sospechoso si la dirección de destino no coincide con el contexto del resto del correo electrónico.

Por ejemplo, si recibimos un correo electrónico de Netflix, lo más lógico es que el enlace nos dirija a una dirección que comience con «netflix.com».

Desafortunadamente, muchos correos electrónicos, tanto falsos como legítimos, ocultan la dirección de destino en un botón, por lo que no se puede saber de inmediato a dónde dirige el enlace.

Afortunadamente, es sencillo saberlo:

- En un ordenador basta con pasar el mousse sobre el botón, y la dirección de destino aparecerá en la parte inferior del navegador.

- En un dispositivo móvil, hay que mantener presionado el botón y aparecerá una ventana emergente con el enlace.

Qué hacer si has caído en la trampa

En caso de haber sido víctima de un fraude de tipo phishing, intenta recopilar toda la información que te sea posible: correos electrónicos, registro de llamadas, documentación enviada, etc.

Para los casos de phishing bancario, contacta con tu oficina para informarles de lo sucedido.

También puedes cancelar la tarjeta de crédito cuyos datos hayas proporcionado, llamar al INCIBE al 017 o informar del posible delito a las unidades tecnológicas de Policía Nacional o Guardia Civil.

Adicionalmente, modifica la contraseña de todos aquellos servicios en los que utilices la misma clave de acceso comprometida.

Emplear la misma contraseña para todos los servicios en línea puede parecer muy cómodo, pero es una pésima idea.

Si un pirata informático se hace con ella, podrá acceder a todas tus cuentas.