El campo de la estenografía se ha centrado durante mucho tiempo en el desarrollo de métodos para incrustar información de forma segura dentro de varios medios digitales, como por ejemplo imágenes, audio o video.

Aunque a menudo se asocia a actividades maliciosas, la estenografía tiene aplicaciones muy positivas en seguridad digital.

Estos métodos sirven principalmente para esconder mensajes cifrados mediante una contraseña, con el fin de resguardar la privacidad de los datos de una forma que pasen totalmente desapercibidos.

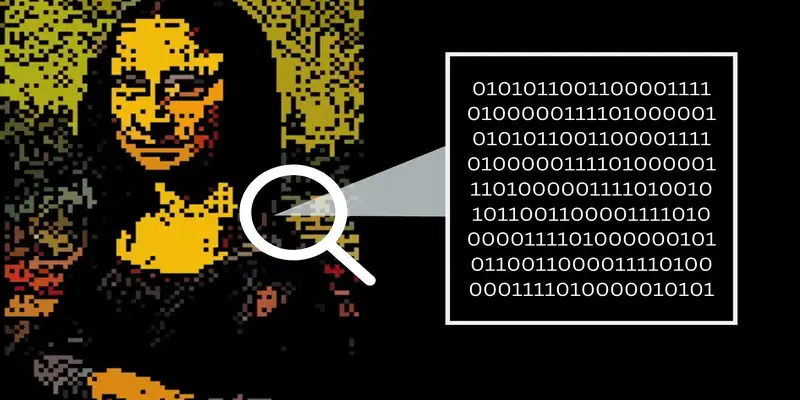

Si bien la estenografía tradicional (como la que podemos ver en la imagen) sigue siendo valiosa, todo tipo de usuarios, incluidos los perpetradores más proactivos, recurren cada vez más a soluciones impulsadas por inteligencia artificial.

No es lo mismo incrustar código en una imagen existente, que crearla desde cero combinando algoritmos de IA con métodos estenográficos tradicionales.

Esto hace que sea más difícil descubrir información oculta.

En cualquier caso, los formatos SVG, JPEG, PNG e incluso los archivos de video, están siendo utilizados para ocultar código malicioso.

Archivos SVG con malware incrustado

El uso de archivos SVG, un formato común para mostrar imágenes en la web, es un método ingenioso para eludir las medidas de seguridad tradicionales.

Las imágenes en este formato pueden ocultan JavaScript malicioso o enlaces externos dentro de la estructura XML del archivo de imagen.

Estos SVG maliciosos, cuando son renderizados por un navegador vulnerable, o un cliente de correo electrónico, pueden redirigir a las víctimas a sitios de phishing, o ejecutar malware como por ejemplo XWorm RAT, o el infame keylogger del Agente Tesla.

Imágenes JPEG/PNG como portadoras de ransomware

Las últimas campañas de ransomware de 2025 utilizaron la estenografía para ocultar código ejecutable dentro de los píxeles o metadatos de las imágenes JPEG.

- Abrir una foto aparentemente inofensiva, distribuida a través de correo electrónico, u otros medios, activa un script de PowerShell.

- Este script establece una conexión a los servidores de comando y control en manos de los ciberdelincuentes.

- Una vez establecida la conexión, estos implementan de manera remota la carga útil de ransomware.

Eso lleva al cifrado rápido del dispositivo, con la consiguiente pérdida (y a veces robo) de los datos.

Archivos de DNG y video malformados propagan spyware

Las campañas avanzadas explotan archivos de imagen DNG (Digital Negative) mal formados, que transportan archivos ZIP que contienen spyware.

Los formatos legítimos de video (MP4, AVI, FLV. etc.) no suelen estar infectados. Pero la extensión que define el tipo de archivo, puede ser falsificada. También es posible que mediante estenografía el malware se incruste dentro del archivo que contiene el video.

No hace mucho, el spyware LANDFALL utilizó una vulnerabilidad de día cero (CVE-2025-21042) en teléfonos Samsung Galaxy para ejecutar código en los dispositivos con solo procesar una imagen a menudo distribuida a través de aplicaciones de mensajería como WhatsApp.

Por otro lado, la gran mayoría de reproductores multimedia no verifican estrictamente la estructura de los archivos de audio o vídeo, lo que puede llevar a la infección del dispositivo.

Un archivo multimedia manipulado, al ser ejecutado mediante el reproductor, no funcionará, pero el mal ya estará hecho.

Archivos interactivos de Office con macros o scripts integrados

Los formatos de documentos como DOCX, XLSM, PDF e incluso SVG no son solo contenedores para texto o imágenes.

También son capaces de admitir scripts complejos, datos externos y objetos incrustados, incluso mediante estenografía.

En este sentido, los archivos MHTML o DOCX con cargas útiles incrustadas en macros continúan evadiendo los escáneres basados en firmas.

Muchas macros maliciosas no contienen todo el código necesario para perpetrar el ataque, y están diseñadas para descargar malware secundario de manera remota, lo que convierte a las herramientas de seguridad tradicionales en inútiles.

Conclusión

Ocultar código malicioso en imágenes, o incluso en videos, es una forma efectiva para que los villanos oscurezcan las cargas útiles de malware.

Eso se debe a la popularidad del intercambio de imágenes en los sitios de redes sociales, y a la utilización de anuncios basados en imágenes.

Algunos expertos en ciberseguridad auguran que la tendencia a usar la estenografía para infectar dispositivos, o perpetrar ataques de ingeniería social, continuará.

Y aunque para la mayoría de nosotros, detectar un archivo multimedia creado con fines malintencionados, puede llegar a ser bastante difícil, hemos de estar atentos.

Verificar los formatos de audio y video, y no abrir archivos de fuentes desconocidas sin antes verificar su autenticidad, puede ahorrarnos más de un disgusto.