Los ataques de malware sin archivos no necesitan que un usuario instale y ejecute programas maliciosos en la máquina de destino. En su lugar, los atacantes utilizan herramientas perfectamente legítimas integradas en el sistema operativo.

Por ejemplo, Windows PowerShell, Microsoft Office, WMI, Microsoft .NET Framework o el Registro de Windows.

Podríamos decir que Windows se vuelve contra sí mismo.

¿Son útiles los antivirus?

No demasiado.

Básicamente, los programas antivirus emplean estos métodos para detectar software malicioso.

- Base de datos de firmas:El método, tradicional utilizado por los antivirus para la detección de malware.

- Heurística: basa su comportamiento en diferentes criterios que determinarán si un archivo es malicioso, como por ejemplo, que modifique el registro o se establezca una conexión remota con otro dispositivo.

- Sistema de prevención de intrusiones de host una capa de seguridad adicional que brinda un control completo sobre el comportamiento de las aplicaciones.

- Detección basada en la nube: se instala un pequeño programa cliente en el dispositivo del usuario que, a su vez, se conecta a los servicios del proveedor de seguridad.

Pero sin un archivo que actúe como una fuente de infección, los escáneres de virus difícilmente pueden detectar ataques sin archivos, y los sistemas de detección basados únicamente en firmas de malware todavía menos.

Y, debido a que muchas soluciones de seguridad confían en las utilidades que forman parte del sistema operativo, la actividad maliciosa puede pasar desapercibida fácilmente, ya que un análisis de comportamiento asumirá que las acciones llevadas a cabo por estos programas son legítimas.

El malware sin archivos nunca reside en el disco duro, si no que se inyecta directamente en la RAM donde se activa inmediatamente.

La memoria RAM, básicamente es una forma de memoria temporal que al apagar o reiniciar el sistema vuelve a quedarse en blanco.

Entonces, ¿la buena noticia es que si reiniciamos la máquina podemos detener el ataque?

No necesariamente.

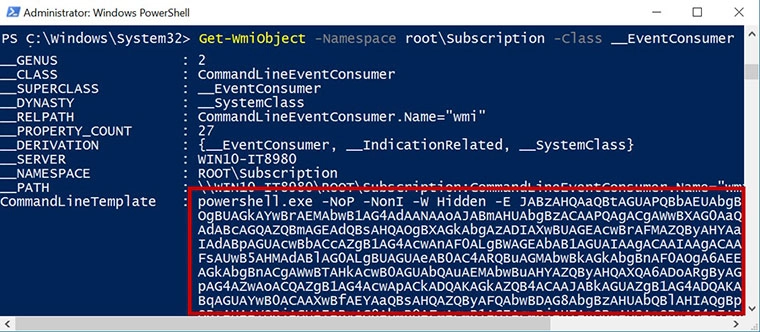

En la mayoría de los casos, los villanos más experimentados suelen establecer algún mecanismo de persistencia para que su malware no se volatilice en cada reinicio.

- Para mantener la persistencia del software malicioso en la máquina del usuario, la carga útil elimina el malware de su ubicación original y lo coloca en una carpeta.

- También puede crear una clave en el registro que ejecutará el software malicioso, cada vez que el ordenador se reinicie.

Si bien estas tareas programadas pueden ser identificables si se sabe lo que se busca, no siempre es así.

Qué técnicas utilizan los piratas informáticos para perpetrar este tipo de ataque.

Si bien los villanos no necesitan instalar código para lanzar un ataque de malware sin archivos, aún tienen que obtener acceso al objetivo para poder modificar las herramientas nativas del sistema operativo.

Los atacantes pueden inyectar código malicioso a través de aplicaciones legítimas como JavaScript o también utilizando herramientas de Microsoft Office.

La carga útil maliciosa también puede pasar de contrabando a través de descargas infectadas, enlaces web maliciosos, correos electrónicos de phishing o ransomware sin archivos.

Aprovechar alguna vulnerabilidad grave en el sistema operativo, o cargar el malware en memoria a través de paquetes de red es otra forma de infección.

También pueden emplear kits de exploits.

Ejemplo muy básico mediante ataque de phishing.

- Los ciberdelincuentes envían un correo electrónico de phishing que contiene un enlace a un sitio web malicioso.

- El usuario hace clic en el enlace que lo dirige al sitio web en cuestión.

- El sitio web infectado carga una aplicación que contiene el código malicioso.

- El código malicioso abre la herramienta Windows PowerShel.

- PowerShell descarga y ejecuta automáticamente un script desde un servidor de comando y control (C&C)

- Una vez que se han ejecutado todos los comandos, JavaScript cierra la ventana de PowerShell y no queda ni rastro de que se haya ejecutado nada.

Evitar ataques de malware sin archivos

No existen a primera vista indicios ni comportamientos extraños por parte del sistema del usuario, que puedan facilitar la detección de un ataque de malware sin archivos.

Sin embargo, hay algunas cosas a tener en cuenta.

La primera línea de defensa contra las intrusiones de red y cualquier tipo de malware comienza con mantener siempre el sistema operativo y el software actualizados.

Microsoft ha sido muy diligente bloqueando la explotación de PowerShell y WMI, por lo que garantizar que las máquinas con Windows estén actualizadas debería ser una prioridad tanto para los usuarios domésticos como para las empresas.

- No abrir archivos adjuntos que nos hayan llegado por correo si la fuente no es de confianza.

- Deshabilitar la ejecución de macros de manera automática en Office, ya que es un mecanismo común de propagación. Las macros se pueden deshabilitar globalmente vía Directivas de Grupo.

- Utilizar soluciones de seguridad que analicen el tráfico de red.

- Emplear soluciones de seguridad que analicen el comportamiento sospechoso en la memoria.

- Mantener el sistema operativo y las aplicaciones con sus actualizaciones de seguridad al día.

- Deshabilitar ActiveX en Internet Explorer.

- Desactivar la capacidad de que los PDF se carguen en los navegadores y no habilitar JavaScript en los lectores de PDF.

- En caso de tener varios terminales (ordenadores) vigilar las actividades en la red.

Aplicando estas medidas, no seremos invulnerables, pero se lo pondremos un poco más difícil a los perpetradores.