Linux es un sistema operativo conocido por sus robustas características de seguridad. Su estructura basada en permisos garantiza que el software malicioso no se pueda ejecutar ni realizar acciones administrativas sin la aprobación del propietario de la máquina.

¿Significa eso que Linux es inmune al malware y a los ciberataques?

Los usuarios particulares (de escritorio) que utilizan cualquier distribución de Linux no tienen demasiado que temer.

No suelen ser el objetivo principal de los ciberdelincuentes. Estos se enfocan más en servidores web, de correo electrónico, y en empresas que proporcionan servicios en la nube, cuya infraestructura se basa en Linux.

En la mayoría de casos, basta con mantener los sistemas actualizados, instalar software desde repositorios de confianza, y educarse sobre las mejores prácticas de ciberseguridad.

En este sentido, no solo el malware «clásico» es peligroso.

Las estafas mediante ingeniería social (el phishing y todas sus variantes) suelen ser el principal vector de ataque, independientemente del sistema operativo que utilicemos.

Por no hablar de las violaciones o fugas de datos.

Pero sin duda, Instalar un antivirus de código abierto como ClamAV puede agregar una capa adicional de seguridad.

Puede ser más o menos necesario, pero en cualquier caso, el riesgo cero no existe, especialmente si estamos intercambiando archivos con otras personas que no utilizan Linux.

ClamAV está disponible en los principales repositorios de paquetes de Ubuntu.

Esto hace que la instalación sea muy rápida:

sudo apt update

sudo apt install clamav clamav-daemon -y

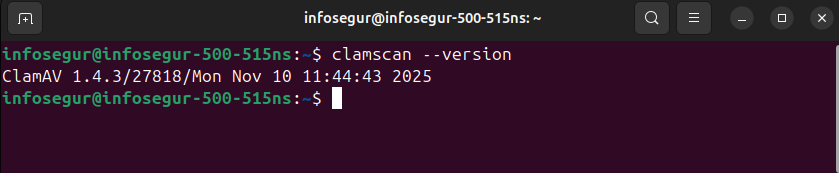

Para comprobar que ClamAV se ha instalado correctamente:

clamscan --version

El resultado tendría que ser parecido a este:

Perfecto, ya tenemos la última versión instalada y lista para usar.

También necesitamos instalar Freshclam. Este es un proceso de fondo que actualiza automáticamente la base de datos de virus ClamAV.

Mantener las definiciones de virus actualizadas es fundamental para detectar nuevas amenazas.

sudo apt install clamav-freshclam -y

Ahora tanto ClamAV como Freshclam están instalados. Como habéis visto, el proceso de instalación en Ubuntu es rápido.

Actualización de la base de datos de virus

Freshclam se ejecuta en segundo plano para mantener automáticamente actualizada la base de datos de virus. Pero es recomendable forzar una actualización manual para obtener las últimas definiciones antes de comenzar a analizar el sistema.

Pero no podremos hacerlo mientras freshclam se esté ejecutando. Por lo tanto, lo tendremos:

sudo /etc/init.d/clamav-freshclam stop

Después ejecutaremos la actualización manual:

sudo freshclam

Una vez obtenidas las últimas firmas de malware, volveremos a habilitar las actualizaciones automáticas:

sudo /etc/init.d/clamav-freshclam start

Habilitar ClamAV Daemon

Una de las características más potentes de ClamAV es el escaneo en acceso. Lo más parecido a la protección en tiempo real que llevan a cabo los antivirus en Windows.

El antivirus se ejecuta en segundo plano y analiza los archivos cada vez que se crean, modifican o copian.

Si encuentra malware, bloquea el archivo o lo pone en cuarentena.

Habilitar esta funcion es opcional, pero evita tener que analizar manualmente todo el sistema de archivos regularmente para detectar posibles amenazas.

sudo systemctl enable --now clamav-daemon

Además de habilitar el escáner en segundo plano, también es posible analizar archivos y directorios a demanda.

Por ejemplo, para escanear el directorio de inicio (home) en busca de virus:

clamscan --recursive /home

Si quieres indicar a ClamAV que haga sonar un pitido cada vez que detecte un archivo infectado, utiliza el siguiente comando:

clamscan --recursive --bell /home

Para mover archivos infectados en /home al directorio de cuarentena ( normalmente /var/lib/clamav/quarantine) e investigar antes de eliminar nada:

sudo clamscan --recursive --infected --move=/quarantine /home

Para eliminar las amenazas detectadas:

clamscan -r --remove=yes /home/tu nombre de usuario

Para escanear todos los archivos de tu sistema:

clamscan --recursive /

Ten en cuenta que en función del tamaño del disco, esto puede tardar un tiempo. Puedes cancelarlo en cualquier momento presionando Ctrl-C.

Si no eres muy amante de la línea de comandos y prefieres una interfaz gráfica de usuario, ClamTk proporciona un «frontend» simple para administrar ClamAV.

Pero tienes que saber que en abril de 2024, el desarrollador de ClamTk dejó el proyecto, lo que significa que no recibirás actualizaciones ni soporte técnico.

Para instalarlo:

sudo apt install clamtk

Eliminar ClamAV cuando ya no sea necesario

Antes de eliminarlo, asegúrate de detener cualquier proceso del antivirus que se encuentre en ejecución.

sudo systemctl stop clamav-daemon clamav-freshclam

Ahora ya puedes desinstalar ClamAV:

sudo apt remove clamav clamav-daemon clamtk

Este comando eliminará todos los paquetes y archivos de configuración asociados, incluido ClamTK (si lo has instalado).

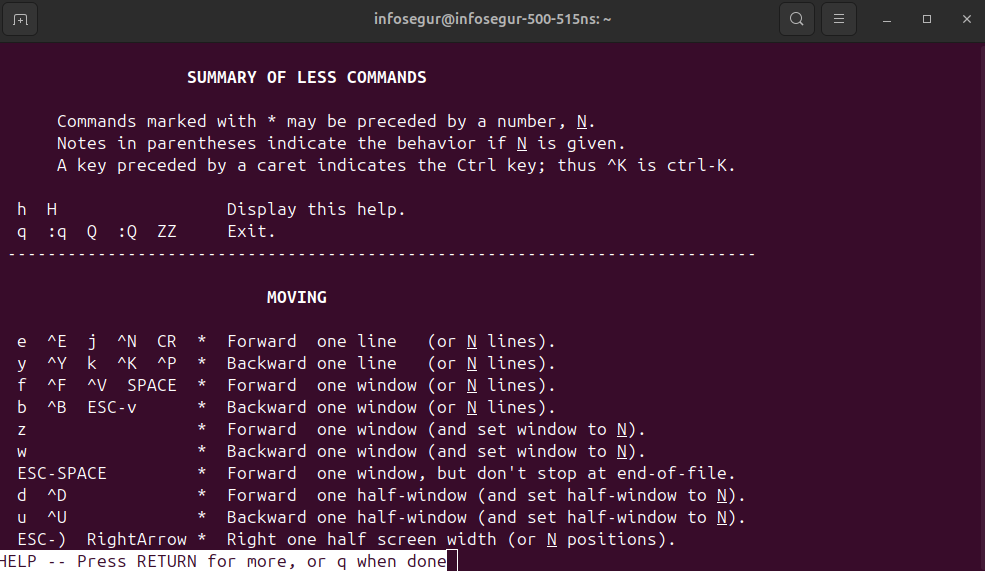

Lo visto anteriormente es solo un ejemplo de lo que este antivirus de código abierto puede hacer. Para tener las instrucciones completas puedes ver el manual tecleando el siguiente comando:

man clamscan

En su página oficial también es posible encontrar toda la documentación (en inglés) relativa al uso de ClamAV.

Se necesita un poco más de trabajo para hacerse con todas sus funciones, pero las operaciones básicas que hemos visto aquí son suficientes para llevar a cabo un análisis del sistema en un PC con Linux (en este caso Ubuntu).

También en Linux Mint, y otras distribuciones basadas en Debian.