La suplantación de identidad ocurre cuando un pirata informático mediante correo electrónico, páginas web falsificadas u otras formas de comunicación intenta suplantar a servicios en línea legítimos, entidades bancarias o personas conocidas por nosotros para que les facilitemos información confidencial o con el fin de instalar malware en nuestro dispositivo.

También puede perpetrarse a un nivel más técnico.

- Mediante el envenenamiento de servidores de nombres de dominio.

- Falsificación de ARP donde un delincuente se infiltra en una LAN enmascarando su dispositivo como miembro de la red.

- Mediante IP spoofing: una técnica en la que se envían paquetes de datos TCP/IP o UDP/IP con una dirección de remitente falsa.

No importa qué tipo de técnica se use, el objetivo del villano es siempre el mismo: engañar a las posibles víctimas fingiendo ser alguien que no es.

El Phishing y el Spoofing son dos métodos de ataque bastante parecidos, pero difieren básicamente en un par de puntos.

El primero intenta engañarnos para que entreguemos información confidencial mediante técnicas de ingeniería social sin necesidad de instalar software malicioso ni de tener conocimientos técnicos.

El segundo implica tener conocimientos técnicos y puede instalar malware en nuestro dispositivo. Su objetivo no siempre tiene que ser necesariamente el robo de credenciales.

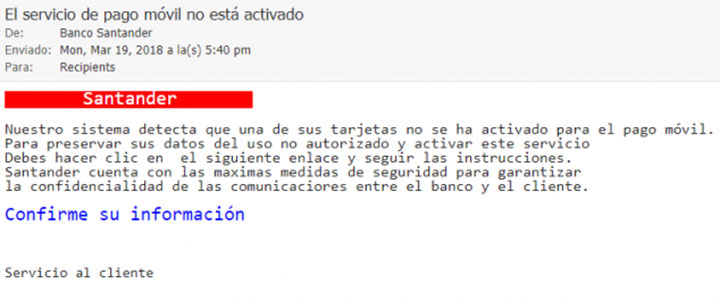

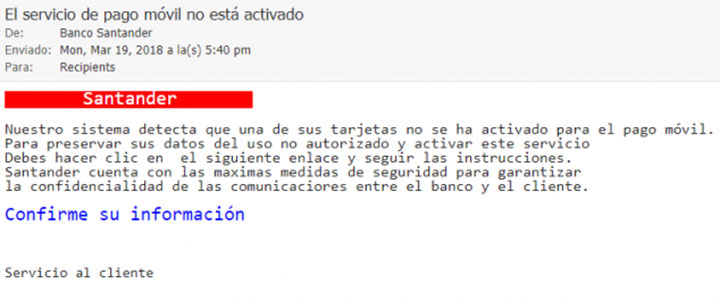

Spoofing de correo electrónico

Básicamente, un pirata informático crea y envía correos electrónicos suplantando a una persona o entidad conocida por la víctima, para solicitarle que facilite datos confidenciales (muy parecido al phishing) venderle servicios en línea y productos falsos o instalar malware en su dispositivo.

Este tipo de suplantación de identidad es todo un clásico debido a que el correo electrónico es un sistema relativamente inseguro que permite a las personas de todo el mundo enviarse mensajes entre sí fácilmente

Qué es la falsificación de IP

La falsificación de IP es la creación de paquetes de Protocolo de Internet que tienen una dirección de origen modificada para ocultar la identidad del remitente, suplantar a otro sistema informático o ambas cosas a la vez.

La suplantación de direcciones IP se usa con mayor frecuencia para eludir las medidas de seguridad básicas, como los cortafuegos que dependen de listas negras.

[note style="5" type="success"]No todos los casos de suplantación de IP son maliciosos. La tecnología de red privada virtual (VPN) se basa en algo parecido pero su propósito es proteger la identidad de los usuarios.[/note]

Esto significa que incluso si la IP original del atacante está en una lista negra, pasará, ya que se esconderá detrás de una IP falsificada.

Es una característica incluida en la mayoría de los kits de malware DDoS y los scripts de ataque.

Para los usuarios domésticos (y también para los administradores de sistemas) evitar la suplantación de IP es prácticamente imposible.

Sin embargo, se puede minimizar el riesgo mediante el uso de protocolos de cifrado seguros como HTTPS, y solo navegando por sitios que también los utilicen.

Otra medida de seguridad bastante más técnica y no apta para todos los públicos, es acceder a la configuración de nuestro router y filtrar las direcciones IP mediante el cortafuegos aplicando normas y reglas de filtrado a los paquetes entrantes, para evitar que los paquetes falsificados se infiltren en nuestra red.

Falsificación de ARP

Esto permite que un villano se infiltre en una LAN (siglas de Local Area Network o Red de área local en castellano) enmascarando su dispositivo como un miembro de la red.

Los delincuentes usan la suplantación de ARP para robar información mediante ataques de Man in the Middle: un perpetrador se posiciona entre las comunicaciones de un usuario con una aplicación para espiar o suplantar a una de las partes.

El objetivo de este ataque es robar información personal, como credenciales de inicio de sesión, detalles de cuentas de servicios en línea y números de tarjeta de crédito.

Suplantación de DNS

También conocida como envenenamiento de caché de DNS.

Mediante esta técnica, un atacante redirige a las víctimas que pretenden visitar un sitio web legítimo a una web maliciosa, que muchas veces acostumbra a ser un clon de la genuina.

El objetivo del ciberdelincuente es hacerse con las credenciales de estos servicios, o instalar malware en el dispositivo comprometido.

Varios gobiernos han envenenado intencionadamente cachés de DNS dentro de sus países para denegar el acceso a determinados sitios o recursos web.

El código malicioso para el envenenamiento de la caché de DNS a menudo se encuentra en una URL o en un archivo adjunto enviado por correo electrónico que al abrirlo o ejecutarlo infecta el dispositivo de la víctima.

También es posible infectarse al pulsar sobre anuncios y ventanas emergentes.

Un protocolo DNS más seguro llamado DNSSEC adoptado por algunas páginas web (incluida la nuestra) tiene como objetivo resolver algunos de estos problemas, pero su uso todavía no está generalizado.

Suplantación de identificador de llamadas

Los delincuentes pueden conseguir que estas llamadas parezcan provenir de un número confiable o de una región geográfica específica.

Una vez que la víctima contesta al teléfono, el atacante intentará convencerla para que proporcione información confidencial.

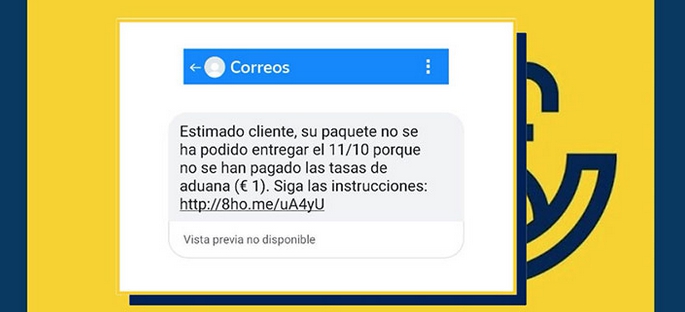

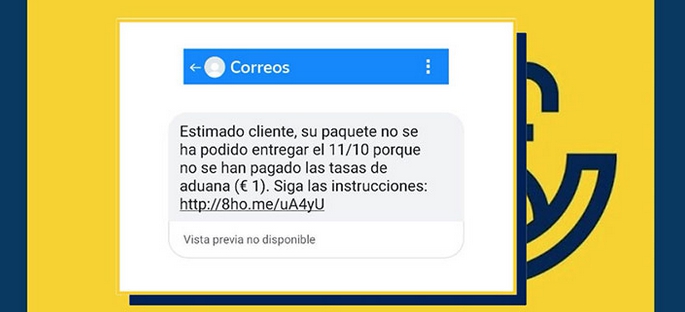

La suplantación de identificador de llamadas también se puede utilizar para enviar mensajes de texto falsificados.

Web spoofing

Básicamente, consiste en suplantar una página web real por otra falsa con el mismo diseño que la original.

El objetivo principal de este tipo de ataque es obtener información como nombres de usuarios y contraseñas.

Los ataques de Web Spoofing son especialmente graves para las empresas suplantadas porque afecta de forma negativa su imagen de marca, reputación y la confianza de sus clientes, lo que puede repercutir en perdidas económicas.

Cómo protegerse contra la suplantación de identidad

Aunque existen otras técnicas más complejas y sofisticadas para conseguir saltarse las medidas básicas de protección de los sistemas y engañar a los usuarios (los villanos siempre van un paso por delante) este tipo de estafas se pueden detectar y prevenir para reducir en gran medida las posibilidades de ser engañados.

Si te solicitan que envíes información personal, ponte en contacto con el servicio de atención al cliente utilizando el número de contacto que figura en el sitio web real.

Otra opción es personarse en la entidad.

Un banco nunca te solicitará las claves de acceso o datos de la tarjeta de crédito por teléfono, correo electrónico, sms u otro medio.

Evita los hipervínculos e ingresa manualmente las URL en tu navegador, revisa el sitio web en busca de incongruencias y no hagas clic en ningún enlace o archivo adjunto a un correo electrónico sin estar seguro al 120% de su procedencia.

En caso de duda, evítalos siempre.

No respondas a ningún correo electrónico, llamada telefónica o SMS que pida información personal.

Desconfía de cualquier entidad o persona que pregunte por tus claves, o cualquier otra información que pueda ser considerada confidencial.

No descargues archivos de procedencia dudosa, ya que podrían contener virus, troyanos y otro tipo de malware diseñado para sustraer datos sensibles.

Evita hacer clic en enlaces acortados (por ejemplo https://bit.ly/3hIBwIB) que ocultan la URL real.

Una herramienta en línea muy útil es Unshorten.link: se encarga de descifrar un enlace acortado para mostrarte la web real de destino.

Si usas sitios de redes sociales, ten cuidado con quién interactúas, y aprende a usar las configuraciones de privacidad y seguridad que ofrecen estos portales.