Entre toda la información disponible sobre ciberseguridad, también es posible encontrar algunos conceptos erróneos que, lejos de ayudar a mantener nuestros dispositivos y nuestros datos seguros contribuyen a ponerlos en riesgo.

Esto no me puede pasar a mí, solo se ataca a grandes corporaciones o a personas relevantes y famosas

En otras palabras, consideramos que Internet es un lugar tan grande que pasamos desapercibidos y no le importamos a nadie.

E incluso si alguien intentara atacarnos, no encontraría demasiados datos valiosos y seguramente desistiría del intento para dedicarse a la caza mayor.

Pero esta ilusión termina con la muy mala experiencia de sufrir un ciberataque.

Esto sucede porque no se trata de lo importante o relevante que eres: no es nada personal.

Es cierto que existen los ataques personalizados dirigidos contra personas y grandes empresas.

Pero los ciberdelincuentes, normalmente acostumbran a utilizar herramientas automatizadas para explotar las vulnerabilidades de cualquier sistema operativo y de las aplicaciones que este contiene.

Y aprovecharán todo lo que puedan obtener, desde nuestra información personal, hasta la configuración del router con el que nos conectamos a Internet.

Por lo tanto, incluso si crees que no eres importante o que tus datos personales o financieros son insignificantes, un delincuente puede explotar la poca información descubierta sobre ti para perpetrar por ejemplo un robo de identidad.

Así que deja de pensar que nadie te atacará: mientras tengas una identidad digital, y navegues por la red, corres el riesgo de caer en manos de un perpetrador.

Si instalo una aplicación de seguridad estaré totalmente protegido

Una cosa es cierta, el software de seguridad, juega un papel muy importante en la protección de cualquier dispositivo.

Pero no todo se soluciona simplemente instalando un programa.

Es como llevar un chaleco antibalas, y que te disparen en la cabeza.

La verdad es que ninguna solución antimalware cubre todos los frentes. Cualquiera que intente convencerte de lo contrario está mintiendo.

Poner toda tu confianza en un programa para mantener tu sistema y datos protegidos no es suficiente.

Existen otros vectores de ataque no tradicionales, ante los cuales un antivirus poco puede hacer.

Las formas en que los delincuentes roban nuestra información ha cambiado.

Los intentos de phishing y otras técnicas de ingeniería social aprovechan el factor humano para perpetrar todo tipo de fraudes.

Por no hablar de los exploits de dia cero que aprovechan las vulnerabilidades no corregidas de las aplicaciones y del sistema operativo.

No necesito software de seguridad ya que no accedo a ubicaciones inseguras y tengo mucho sentido común

¿Cuántas veces hemos escuchado a alguien decir que no necesita protección antimalware, y que es demasiado inteligente para caer en los trucos utilizados por los villanos?

La verdad es que muchas personas, creen que el tan sobrevalorado sentido común, es suficiente para mantenerse a salvo del phishing el robo de identidad los exploits de dia cero etc.

Si estamos pensando en no abrir archivos adjuntos de correo electrónico no visitar páginas web de dudosa reputación, no descargar todo lo que se nos ponga por delante y no hacer clic en ventanas emergentes puede que tengan razón.

Pero ese no es el único peligro.

Hay otros tipos de ataques que no son tan visibles.

Los ciberdelincuentes pueden inyectar código malicioso en sitios web legítimos y seguros, o insertar anuncios con malware.

Puedes acceder a tu sitio web favorito, e infectar tu sistema sin ni siquiera tener que hacer clic en un enlace.

Y en este caso, las soluciones de seguridad pueden ser efectivas a la hora de bloquear la página.

Algo bastante similar a conducir tu automóvil: es posible que tengas mucho sentido común y prestes atención a todos los peligros potenciales, pero ¿qué puedes hacer si un conductor despistado se te echa encima?

He creado una contraseña fuerte y compleja para mi cuenta y nadie va a poder adivinarla

Es verdad que se recomienda encarecidamente que establezcamos contraseñas seguras que tengan más de 15 caracteres: mayúsculas, minúsculas, varios números, símbolos y caracteres especiales.

Pero ten en cuenta que tener una contraseña segura no es suficiente para mantener alejados a los ciberdelincuentes.

Las contraseñas largas y complejas tienen un gran inconveniente: son difíciles de recordar.

Por lo que muchas veces tendemos a utilizar la misma en todas las cuentas.

Tiene que ser única, y no reutilizarla para varios servicios en línea, de lo contrario, un atacante tendría acceso a todos tus activos digitales simplemente violando una sola cuenta.

Y ante un ataque exitoso de phishing, o si el servidor que almacena las contraseñas sufre una fuga de datos, de poco va a servir tener la contraseña más larga y compleja del mundo.

Asegúrate de activar la autenticación en dos factores, en todos los servicios en que la opción se encuentre disponible.

Solo abro correos electrónicos de remitentes conocidos y por lo tanto no corro ningún riesgo

Este es un argumento perfectamente válido. Hasta que descubres que te engañaron, y que ese correo electrónico que parecía proceder de alguien que conoces era más falso que un tsunami en Bolivia.

No es difícil falsificar un correo electrónico para que parezca que proviene de un colega de trabajo o una institución financiera.

Pueden parecer lo suficientemente reales (incluso con un logotipo corporativo) como para engañarte y que reveles información confidencial.

Por no hablar de que es relativamente fácil hacer un perfil de un objetivo, obteniendo información de fuentes abiertas, o visitando sus redes sociales.

Depués se le pueden enviar correos electrónicos de phishing casi personalizados.

En caso de infección por malware lo detectaré enseguida

En el pasado, cuando un ordenador comenzaba a funcionar lentamente, la conexión a internet se ralentizaba o aparecían insidiosas ventanas emergentes, era una señal casi segura de infección.

Hoy en día, los delincuentes han mejoraron sus métodos, y gracias a los procesadores de última generación junto a la fibra óptica que proporciona velocidades de hasta 1GB no notaremos nada.

En la mayoría de los casos, los usuarios no sabrán que su sistema está involucrado en campañas de spam, ataques DDoS coordinados o infectado con cualquier tipo de software malicioso.

También podemos ser víctimas de un keylogger, que está actuando en nuestro equipo y tampoco nos daremos cuenta.

El malware está diseñado para actuar de forma silenciosa, ser indetectable y difícil de rastrear, incluso por las soluciones de seguridad más sofisticadas.

Sin conexión a Internet no hay amenazas de seguridad

En algunos casos, el malware puede infectar tu sistema operativo a través de dispositivos físicos para compartir datos, como unidades USB.

Una aplicación de ransomware oculta en un pendrive que nos hemos encontrado en la calle, puede cifrar fácilmente todos nuestros archivos con solo conectarla a un puerto USB.

El ransomware más conocido requiere una conexión a Internet y una comunicación con sus servidores C&C antes de iniciar el cifrado.

Pero no siempre es necesario un intercambio de claves entre la máquina infectada y el atacante, para que el infame ransomware haga su trabajo.

No existe malware para Linux

Hay quien todavía cree que por utilizar una distribución de este sistema operativo no tiene porque temer al malware.

Es cierto que gracias a que este sistema operativo de código abierto no acostumbra a procesar los ejecutables sin permiso explícito, hay menos probabilidades de infectarnos con malware tradicional.

Pero esto no significa que estemos totalmente a salvo mientras utilizamos nuestro Linux Mint.

Incluso si no hubiera malware para Linux, y ese no es el caso, hoy en día, las amenazas van mucho más allá de contraer una infección por software malicioso.

Basta con recibir un correo electrónico de phishing para facilitar información bancaria, o abrir un archivo PDF con ransomware para cifrar todos los archivos del ordenador, independientemente del sistema opertivo que estemos utilizando.

Por no hablar de que GNU/ Linux, afortunadamente ha dejado de ser un sistema operativo minoritario solo apto para «iniciados», y está presente en muchos teléfonos móviles, televisores inteligentes, electrodomésticos, y sobre todo en servidores web que sufren ataques constantemente.

Si somos cautelosos podemos disfrutar durante muchos años de nuestra distribución de GNU/Linux.

Pero si caemos en la trampa de creer que es invulnerable al malware, es muy posible que seamos víctimas de nuestra propia ingenuidad.

Los fabricantes de soluciones de seguridad son los que crean y difunden el malware.

La pregunta de si las compañías antivirus fabrican malware para crear un mercado para sus productos, se ha planteado a lo largo de los años por los más dados a las teorías de la conspiración.

Pero es una tontería que no tiene sentido.

Dejando a un lado las consecuencias legales y que perderían todo su prestigio, crear una pieza de malware requiere conocimientos de programación y horas de trabajo.

Podría llevar meses perpetrar un sola pieza de este software, y con la cantidad ingente de malware que circula por internet, sería inviable económicamente para cualquier compañía pagar a un equipo para que se dedicase las 24 horas del dia a inundar el medio silvestre con troyanos, virus, etc.

Puede que algunos exageren y nos pinten un mundo digital repleto de infames troyanos y terribles rootkits que nos persiguen cada vez que nos conectamos a Internet.

Al fin y al cabo, tienen que crear un mercado para sus productos.

Pero por suerte para ellos (y desgracia para nosotros) ya existe una amplia variedad de siniestros personajes dedicados en exclusiva a estos menesteres.

Hacen falta muchos conocimientos técnicos para ser un ciberdelincuente

Hace bastantes años para desarrollar y distribuir malware hacia falta tener bastantes conocimientos.

Pero hoy en día no es necesario.

En internet se pueden encontrar kits que permiten distribuir malware sin necesidad de tener mucha experiencia.

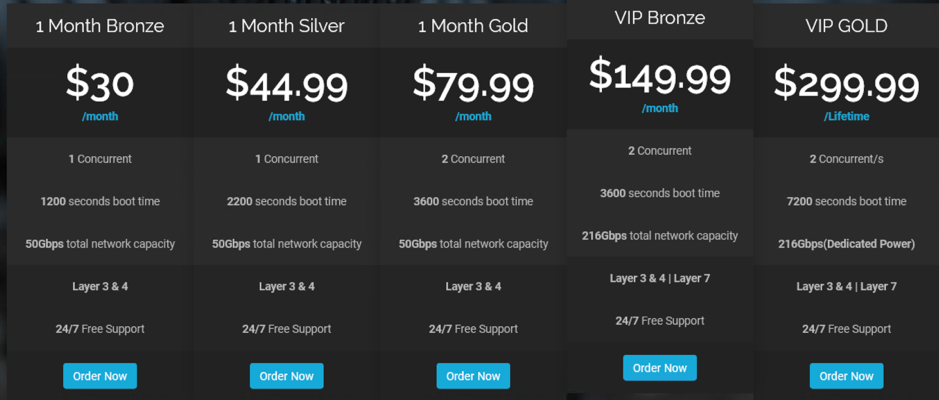

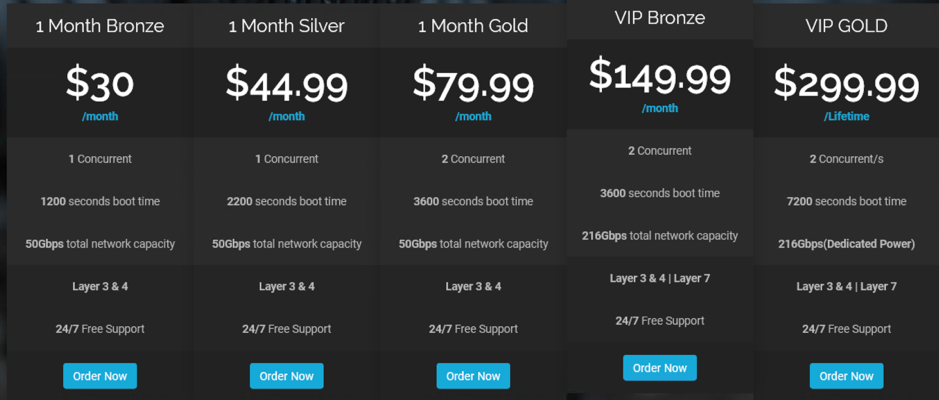

Por ejemplo, el precio de potenciar un ataque DDoS usando una botnet IoT basada en la nube es de aproximadamente 7 € por hora.

Arrendar software malicioso, también les da a los aspirantes a malos la oportunidad de ganar algo de dinero, incluso si carecen de habilidades en este sentido.

Simplemente alquilan el malware a sus creadores como si se tratase de un servicio, agregan algunas personalizaciones, y luego se proponen infectar al mundo.

Los creadores de malware pueden ganar más dinero alquilando sus servicios a otros en lugar de tratar de propagar una infección ellos mismos.

En la mayoría de los casos, cobran un tanto por ciento de los beneficios sin arriesgar prácticamente nada.

Aunque pueda parecer distópico, el cibercrimen se ha convertido en una empresa con servicio de atención al cliente incluido

Mis redes sociales son lugares seguros

Cuando un portal de internet se vuelve popular, los delincuentes pueden convertirlo en su coto de caza.

En 2021 se filtraron 11 millones de cuentas de Facebook de usuarios españoles: nombres completos, números de teléfono, documentos de identidad, domicilio y otro tipo de datos.

Más recientemente, Twitter ha sido víctima de un ciberataque que se ha saldado con el robo y la filtración de los datos de 5,4 millones de usuarios.

Por lo tanto no hay que dormirse en la parra, y como mínimo, utilizar la autentificación en dos factores

El protocolo HTTPS significa que un sitio web es legítimo

El prefijo HTTPS, que algunos navegadores indican con un candado verde en la barra de navegación, simplemente significa que el propietario del sitio ha adquirido un certificado SSL y que los datos transmitidos entre el navegador y el sitio de destino están cifrados.

Cualquiera puede comprar un certificado SSL u obtener uno gratis.

El hecho de que un sitio tenga un certificado SSL no significa que sea legítimo.

Desafortunadamente, muchas personas no se dan cuenta (el candado en la barra del navegador no ayuda), y los villanos se aprovechan de ello.

La mitad de los sitios de phishing tienen certificados SSL.

Solo debemos proteger las aplicaciones conectadas a Internet

Los usuarios domésticos y organizaciones, por supuesto deben proteger sus aplicaciones orientadas a Internet.

Pero no debería ser su único enfoque.

Por ejemplo, toda una red doméstica o el sistema de TI de una organización puede verse comprometido si un usuario o un empleado inserta accidentalmente una unidad flash infectada.

Ni siquiera tengo ordenador: no puedo ser pirateado.

Cualquier cosa que se parezca a un sistema operativo es un posible objetivo.

El hecho de que alguien no tenga un PC o un Mac no significa que otros de sus dispositivos no estén expuestos.

Los piratas informáticos aprovechan cualquier cosa con conexión a internet: teléfonos móviles, servicios de voz ubicados en la nube como Alexa, routers, cámaras de vigilancia, televisores inteligentes y hasta una cafetera.

Hoy en día algunas cafeteras son ordenadores que nos preparan un capuchino, al mismo tiempo que junto a otras colegas, participan en un ataque de denegación de servicio contra Twitter.

El malware solo entra si navego por páginas de piratería o inseguras

El hecho de navegar por páginas infames y llenas de publicidad e iFrames, lógicamente puede incrementar los riesgos de sufrir un ataque.

Algo parecido a sortear un campo de minas: si ponemos el pie en el sitio equivocado, lo tenemos chungo.

Pero también podemos infectarnos al navegar por plataformas teóricamente seguras o al descargar archivos de sitios fiables.

Esto puede ocurrir debido a que una página que consideramos segura ha podido sufrir algún tipo de ataque.

Por tanto el malware puede llegar también desde sitios por los que navegamos habitualmente con toda la confianza del mundo.