El contrabando de HTML es una técnica utilizada en campañas de phishing que utiliza HTML5 y JavaScript para ocultar cargas útiles de malware en un archivo HTML adjunto o en una página web mediante cadenas codificadas. Cuando un usuario abre un archivo adjunto o hace clic en un enlace el navegador decodifica estas cadenas.

La técnica de contrabando de HTML que hace uso de las funciones legítimas de los protocolos HTTP, y específicamente de las API de HTML5 y JavaScript, no es nada nuevo.

Pero es muy efectiva para eludir las herramientas de seguridad.

Microsoft ha sido testigo en los últimos meses de ataques dirigidos a bancos a través de campañas de correo electrónico que inyectan malware bancario, troyanos de acceso remoto (RAT) y otras cargas útiles.

Un ejemplo es el troyano bancario Mekotio.

También cosas como AsyncRAT / NJRAT y Trickbot: tipos de malware que los atacantes emplean para obtener el control de los dispositivos afectados y entregar cargas útiles de ransomware.

El ataque

Los ataques suelen perpetrarse mediante correos electrónicos de phishing que contienen un enlace HTML en el cuerpo del mensaje, o un archivo comprimido adjunto al mensaje.

Por ejemplo, un archivo adjunto HTML de phishing podría incluir un enlace inofensivo a un sitio web conocido, por lo que normalmente no se considerará peligroso.

Sin embargo, cuando el usuario hace clic en ese enlace, JavaScript decodifica la cadena cifrada y la convierte en un archivo malicioso.

Dado que la carga útil está codificada, el software de seguridad que normalmente detectaría el archivo como malware, lo considera legítimo.

Demostración de este tipo de ataque.

Al hacer clic este el enlace se descarga un documento de MS Word que contiene una macro inocente.

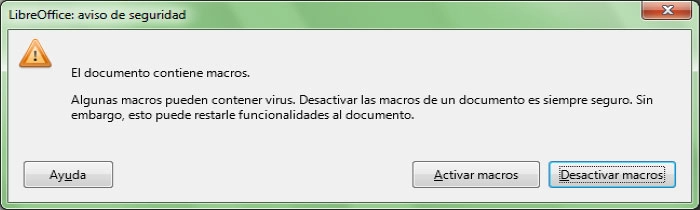

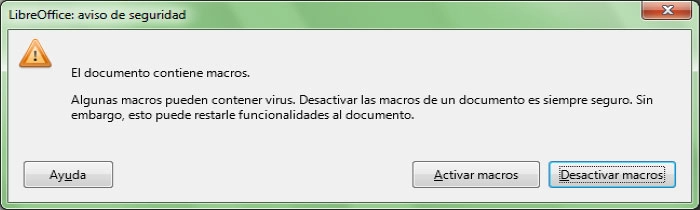

Al intentar abrir el archivo aparece un aviso de seguridad, en este caso de Writer, el procesador de textos de LibreOffice.

En cualquier caso por mucha demo que sea, yo dudaría mucho antes de abrir este documento sorpresa.

Explicado de forma muy básica, tanto en el caso de los enlaces como el de los archivos adjuntos, se libera un archivo que utiliza el contrabando de HTML para obtener archivos adicionales desde un servidor de comando y control (C2) para instalarlos en el dispositivo de la víctima.

Cómo defenderse del contrabando de HTML

Microsoft sugiere a los administradores y a los usuarios que utilicen reglas de comportamiento para detectar las evidencias de un posible ataque de contrabando de HTML.

Hay que sospechar si:

- Un archivo ZIP adjunto contiene JavaScript.

- Un archivo adjunto está protegido por contraseña.

- Un archivo HTML contiene código script sospechoso.

- Un archivo HTML decodifica código Base64 o esconde código JavaScript

En el ámbito corporativo, los administradores deben bloquear o auditar la actividad asociada con el contrabando de HTML.

- Bloquear la ejecución de contenido descargado desde JavaScript o VBScript.

- Bloquear la ejecución de scripts potencialmente ofuscados.

- Bloquear la ejecución de archivos ejecutables a menos que cumplan un criterio de prevalencia, antigüedad o estén en una lista de confianza

Además de lo anterior, los usuarios pueden evitar la ejecución automática de código JavaScript asociando los archivos .js y .jse a un editor de texto como el Bloc de notas.

En última instancia, la mejor defensa es abrir con mucha precaución los archivos descargados a través de enlaces en correos electrónicos y sospechar siempre de los archivos adjuntos.

Todos los archivos descargados desde un correo electrónico deben ser tratados con precaución y revisados cuidadosamente antes de ser abiertos.

Si un archivo adjunto o un enlace insertado en un correo electrónico tiene una extensión .js no debe abrirse nunca y ha de ser eliminado automáticamente.

Lamentablemente, Windows desactiva por defecto la visualización de las extensiones de los archivos.

Por lo tanto, es importante habilitar esta función para ver exactamente que estamos abriendo.

¿Cómo mostrar las extensiones de los archivos?

Accede al Explorador de archivos a través de la combinación de teclas Win + E.

En el Explorador de archivos sitúate en la pestaña llamada «Vista» y pulsa en ella.

En la parte derecha de la misma, verás una opción con el nombre de «Extensiones de nombre de archivo», que por defecto está desmarcada.

Por lo tanto, solamente tienes que marcarla para poder ver todas las extensiones.