No siempre es fácil saber si un dispositivo se ha visto comprometido por algún tipo malware, ya que los ciberdelincuentes hacen todo lo posible para ocultar su código malicioso con el fin de que pase lo más desapercibido posible de cara al usuario.

Por otra parte, el uso de troyanos, virus informáticos y gusanos a disminuido para dejar paso a los exploits de día cero, a los ataques de ingeniería social, y a lenguajes de programación exóticos.

También es muy difícil proporcionar una lista exacta de síntomas característicos de una infección por malware, ya que pueden aparecer debido a incompatibilidades de hardware o inestabilidad del sistema operativo.

Sin embargo, hay algunos signos que podrían sugerir que un dispositivo se ha visto comprometido por algún tipo de software malicioso

Problemas de rendimiento

Algunos tipos de software malicioso pueden ralentizar el rendimiento de un dispositivo, e incluso hacer que se bloquee.

Si el ordenador funciona más lento de lo normal, se reinicia sin causa aparente, o estás experimentando una cantidad inusual de mensajes de error, esto puede ser una señal de la presencia de malware.

Accesos no autorizados

Los villanos suelen acceder a los dispositivos para robar contraseñas instalando un software de registro de pulsaciones de teclas.

Comprueba si alguien ha accedido a tu cuenta de administrador, o si en los diferentes servicios en línea a los que estás suscrito (redes sociales, etc.), ha aparecido algún usuario nuevo por arte de magia.

Integridad del software y los archivos

El malware puede eliminar o modificar los archivos, imposibilitando el acceso a ellos.

Algunos programas maliciosos también están diseñados para operar de forma sigilosa, evitando la detección por parte del software de seguridad.

Eliminar malware

Por supuesto, si tenemos un antivirus instalado en el ordenador, y no ha sido corrompido por la infección, podemos usarlo en modo seguro para analizar nuestro PC en busca de malware y eliminar todo lo que pueda detectar.

Pero si esto no es posible o simplemente queremos una «segunda opinión», podemos intentar diferentes procedimientos.

Antes de intentar eliminar el malware, es muy recomendable desconectar la máquina infectada de internet. Esto evitará que el software malicioso se propague a otros dispositivos de la red o que el villano lleve a cabo acciones de forma remota.

En primer lugar, puedes utilizar las herramientas de Microsoft

A partir de mayo de 2020, Microsoft publica MSRT cada tres meses como parte de Windows Update y también como una herramienta independiente.

Puedes utilizarla para buscar y quitar amenazas persistentes que se ocultan en partes del sistema, y a revertir los daños provocados por el código malicioso.

Puedes consultar las familias de malware cubiertas.

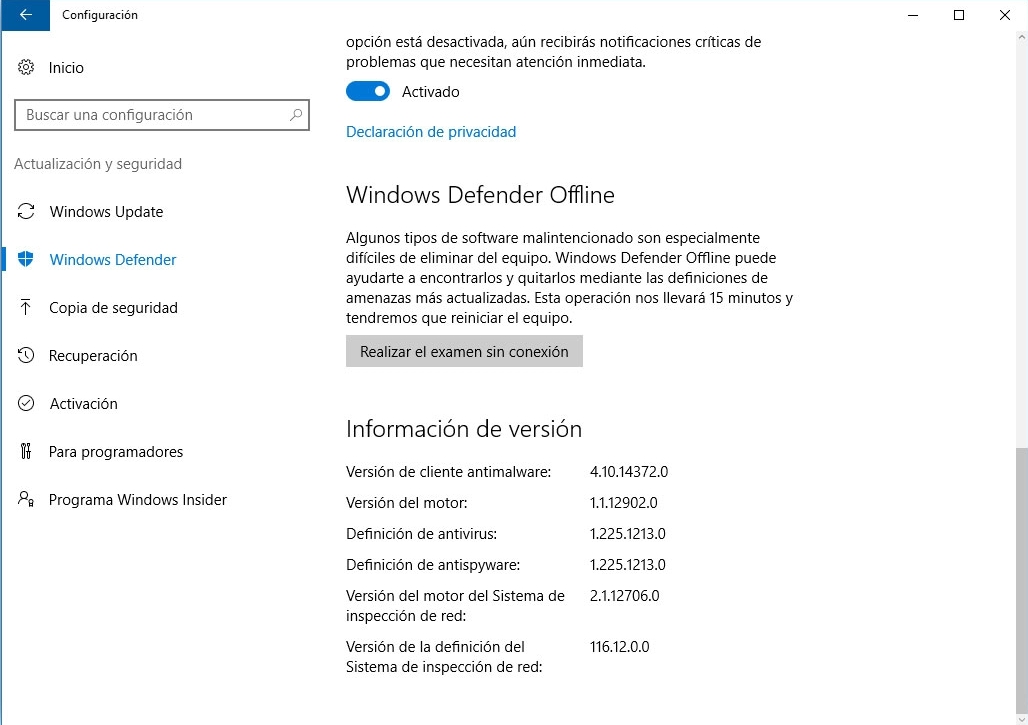

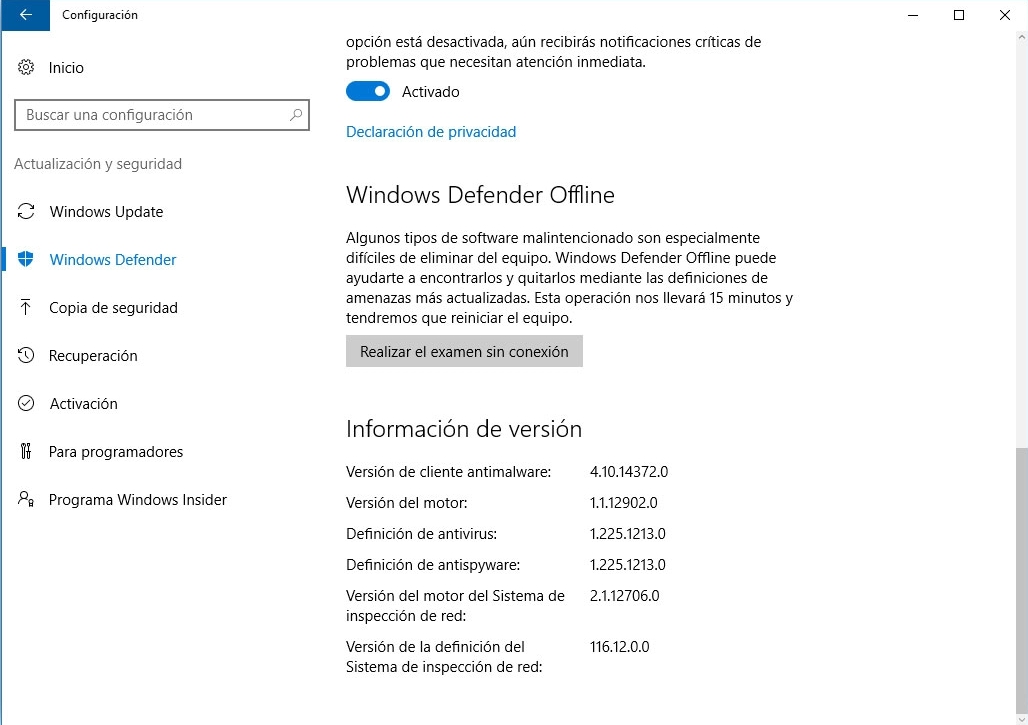

Para una detección y eliminación completas de malware, considera el uso de Windows Defender sin Conexión o Examen de seguridad de Microsoft.

En la mayoría de los casos esto es más que suficiente para limpiar el dispositivo, y seguramente, no tendrás que continuar leyendo.

Si lo anterior no ha funcionado, haz una copia de seguridad de todos tus documentos y archivos antes de comenzar a eliminar la infección de malware.

Independientemente del tipo malware que haya podido infectar tu dispositivo, es recomendable (pero no imprescindible) hacer una copia de seguridad de todos tus archivos y documentos que consideres importantes.

Puedes hacerlo guardando tus datos esenciales en cualquier medio extraíble como una memoria USB.

Pero si tenemos la desgracia de que se trata de un ransomware que ha cifrado nuestro dispositivo o los archivos, lamentablemente una copia de seguridad ya no tiene sentido.

Deberíamos haberla hecho antes.

Por lo tanto, hacer copias de seguridad regularmente es una gran idea.

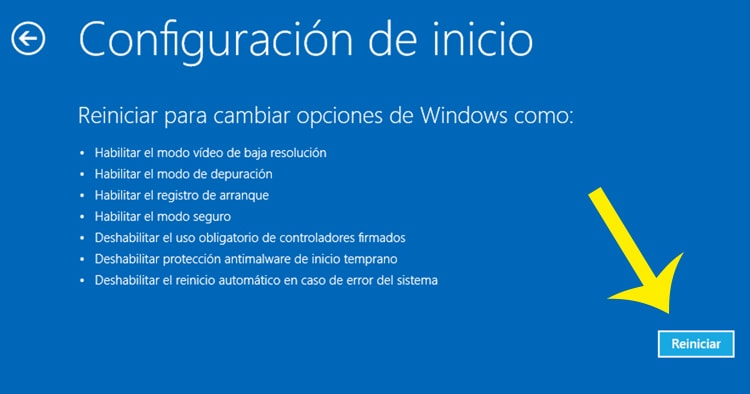

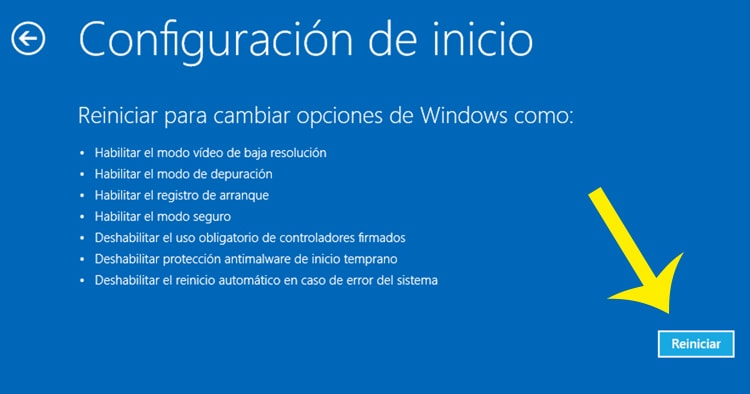

Inicia tu PC en modo seguro y elimina el software malicioso con herramientas dedicadas

En este modo, solo se cargan los controladores y servicios mínimos.

Si algún tipo de software malicioso está configurado para cargarse automáticamente junto al sistema operativo, ingresar en este modo puede evitar en gran medida que lo haga.

Esto es relevante porque puede facilitar la eliminación del código malicioso, ya que al estar inactivo no podrá ejecutarse.

Una vez estés en modo seguro ya puedes utilizar algún programa dedicado para intentar solucionar el problema.

Una herramienta de eliminación de malware es una aplicación que analiza el sistema, localiza archivos y procesos maliciosos conocidos y si es posible, los elimina.

Aquí hay una lista del software que puedes usar con una pequeña descripción de sus principales funciones.

Si no has podido iniciar el sistema operativo, o el malware es tan insidioso que no hay manera de acabar con él, puedes emplear un disco de rescate.

Un disco de rescate, permite utilizar un CD, DVD o unidad USB para poder examinar el ordenador sin necesidad de arrancar el sistema operativo.

Basta con introducirlo en la unidad correspondiente y arrancar el PC con el CD, DVD o unidad USB dentro y seguir las instrucciones.

Encuentra y elimina amenazas de seguridad persistentes o difíciles de erradicar que pueden ocultarse en las profundidades del sistema operativo.

Los discos de rescate evitan que los archivos infectados se carguen en la memoria por lo que es mucho más fácil eliminarlos.

Puedes analizar archivos ocultos, controladores del sistema y el Master Boot Record (MBR) del disco duro de tu ordenador sin alterar (salvo casos muy raros y excepcionales) el sistema operativo.

El último recurso antes de reinstalar Windows

Si has creado puntos de restauración del sistema, aprovecha la oportunidad para restablecerlo en una fecha anterior a la infección.

Esto, con un poco de suerte, acostumbra a funcionar.

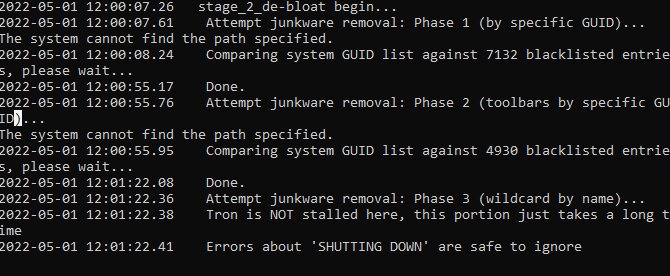

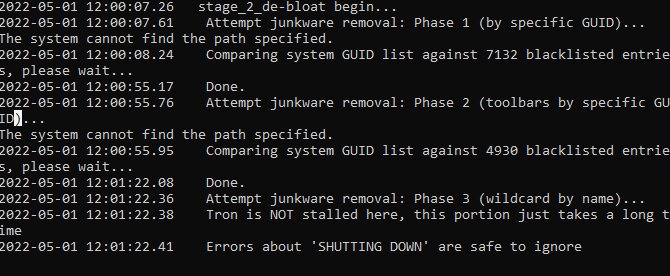

También existe una herramienta muy potente llamada Tron creada por la comunidad, es de código abierto y está disponible en Github, o en la página del proyecto en Reddit.

No es un programa: es un conjunto de scripts por lotes escritos para que se ejecuten automáticamente y en un orden concreto (nueve etapas) en el terminal del sistema de Windows.

No tiene interfaz gráfica, pero basta con ejecutar, con permisos de Administrador, el script tron.bat y esperar a que haga su trabajo.

Las operaciones realizadas por la herramienta pueden tardar entre cuatro y siete horas en completarse (y algunos reinicios) por lo que recomendamos utilizarla teniendo en cuenta este factor.

Tron, sin lugar a dudas, es una de las herramientas para limpiar, optimizar y desinfectar Windows más completas que podemos encontrar.

Pero si no somos administradores de sistemas o usuarios expertos, debemos usarla con cuidado.

Aun así, si seguimos las instrucciones, no empleamos el ordenador mientras se ejecuta el script, y esperamos pacientemente a que finalice su trabajo, no deberíamos tener ningún problema.

Es compatible con todos los sistemas operativos basados en Windows desde XP hasta 10.

En el improbable caso de que ninguno de los procedimientos anteriores funcione, es posible que necesites ayuda externa.

Algunas infestaciones de malware son particularmente insidiosas y difíciles de eliminar.

Puedes acudir a un foro y pedir amablemente que un experto analice el problema y te guíe a través del proceso de eliminación.